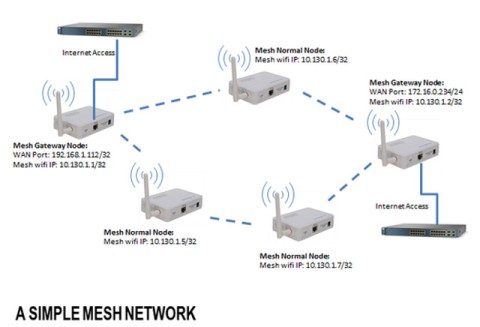

Quest-ce que le WiFi Mesh ? Comment fonctionne le système WiFi Mesh ?

Comment fonctionne le WiFi Mesh et en quoi est-il différent d’un répéteur WiFi traditionnel ? Découvrons-le juste après.

Bien que la sécurité Wi-Fi soit plus avancée en 2025, elle n’est pas parfaite. Les menaces suivantes continuent d'émerger, veuillez donc y réfléchir avant de naviguer sur une connexion inconnue.

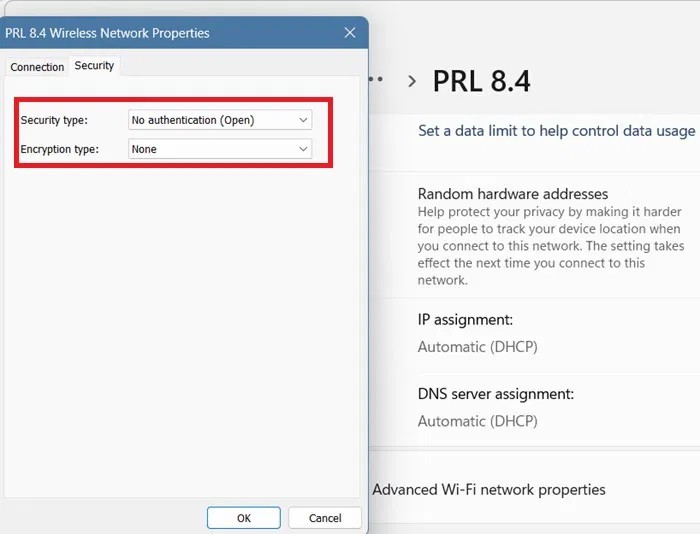

1. Les anciens protocoles Wi-Fi existent toujours

De nombreuses personnes utilisent encore les réseaux Wi-Fi publics pour envoyer des e-mails et regarder des vidéos, apparemment inconscientes des risques potentiels.

En dehors des réseaux Wi-Fi ouverts, des protocoles plus anciens comme WEP et WPA peuvent encore être trouvés. Si vous êtes pressé, vous pouvez vous connecter à ces réseaux sans vérifier leur intégrité. Ces réseaux plus anciens ont un cryptage faible et sont vulnérables aux outils de piratage et de détournement de session.

Pour vous aider à rester en sécurité, voici quelques méthodes différentes pour vérifier le cryptage de votre réseau Wi-Fi sur Windows, Android, iOS et Mac, particulièrement utiles si vous voyagez à l'étranger ou vivez en tant que nomade numérique .

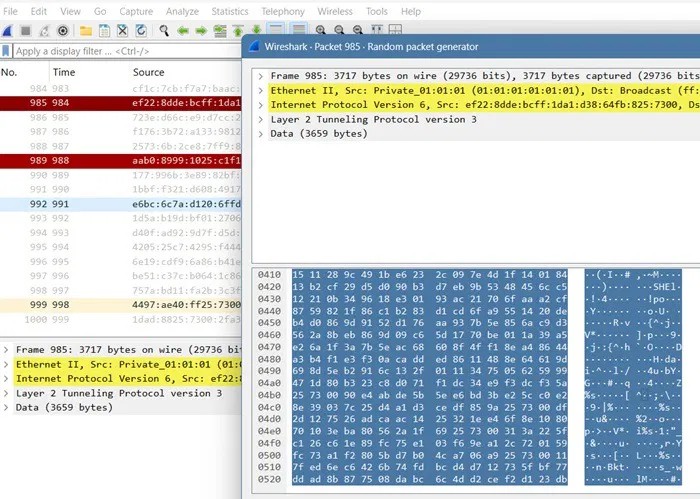

2. Absence de confidentialité persistante – Un défi avec WPA2

Le plus grand défi avec WPA2-AES ou WPA2-TKIP est l’absence de confidentialité persistante. Les réseaux Wi-Fi publics continuent d’utiliser des mots de passe simples qui sont partagés avec tout le monde. Toute personne ayant accès à cette clé peut décrypter toutes les sessions passées ou futures sur le réseau.

Les outils de pénétration comme Wireshark offrent un aperçu du trafic SSL/TLS capturé. Si quelqu’un a accès à la clé du serveur, il peut décrypter toutes les données. Cela peut potentiellement exposer les identifiants de connexion, les e-mails, etc. L'utilisation d'un VPN est donc importante sur les réseaux Wi-Fi publics car il crypte toutes vos transmissions de données.

WPA3 est la norme de référence en matière de sécurité Wi-Fi, offrant une protection renforcée contre les attaques ci-dessus. Il utilise l'authentification simultanée d'égal à égal (SAE), qui crypte chaque session utilisateur séparément. Vous avez peut-être rencontré ce problème dans les aéroports, où une clé de session unique est générée après avoir partagé votre numéro de passeport.

Bien que le WPA3 soit hautement sécurisé, il faudra malheureusement encore quelques années avant qu'il ne soit largement utilisé dans les lieux publics.

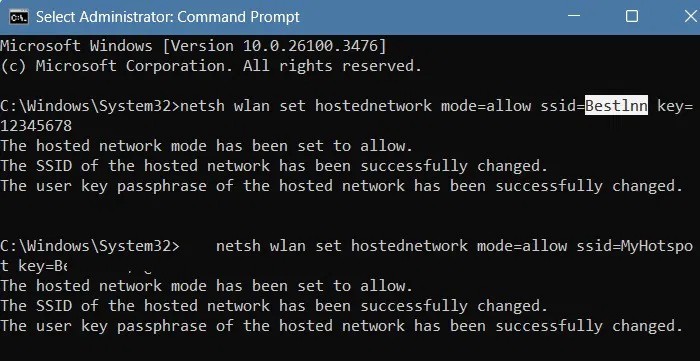

3. Le vrai problème des faux hotspots

Comme de nombreux voyageurs fréquents ont commencé à le remarquer, les faux points d’accès deviennent un gros problème dans les hôtels et autres lieux publics. En gros, n’importe qui peut créer un faux SSID pour imiter le SSID d’origine fourni par votre emplacement.

Tout ce que l’attaquant doit faire est d’entrer un ensemble de commandes qui ressemblent au point d’accès Wi-Fi d’origine. Par exemple, au lieu d'un nom d'hôtel comme « Best Inn », le « I » pourrait être remplacé par un « L » minuscule. Les pirates informatiques copient même les portails et les logos capturés pour leur donner un aspect authentique.

Encore une fois, la meilleure façon de repérer un faux point d’accès est de vérifier le protocole de cryptage Wi-Fi du point d’accès. Bien sûr, ils n'utiliseront pas WPA3 pour protéger votre session. S'il existe plusieurs points d'accès portant le même nom, vous devez utiliser un VPN ou l'une des alternatives.

4. Méfiez-vous des sessions de navigateur piratées

La plupart des sites Web adoptent aujourd’hui HTTPS , mais cela ne signifie pas que toutes les informations sont à l’abri des pirates. HTTPS protège le contenu de votre communication mais pas les métadonnées.

Si vous utilisez un réseau Wi-Fi public sur WPA3 sécurisé, vous penseriez que toutes les failles de sécurité auraient été corrigées. Mais le piratage peut attaquer votre appareil sur les réseaux publics, même si vous utilisez une connexion très sécurisée. Pour détourner une session, les pirates informatiques détourneront les données de votre navigateur via des attaques de prise de contrôle de compte (ATO) ou des logiciels malveillants, qui peuvent provenir du dark web .

Le facteur humain est l’une des principales raisons de ces attaques. Votre identité est au cœur de la sécurité des appareils. Sur Android, vous pouvez utiliser Identity Check pour empêcher que votre appareil ne soit pris en charge. De même, les appareils iOS, Windows et Mac utilisent également l’authentification biométrique pour empêcher la prise de contrôle de votre compte.

Précautions de sécurité lors de l'utilisation du Wi-Fi public

Bien que les risques liés aux réseaux Wi-Fi publics aient considérablement diminué par rapport à il y a quelques années, ils restent très courants en 2025. Cependant, vous pouvez toujours utiliser les réseaux Wi-Fi publics, à condition de respecter les précautions de sécurité suivantes :

Comment fonctionne le WiFi Mesh et en quoi est-il différent d’un répéteur WiFi traditionnel ? Découvrons-le juste après.

Le WiFi est une forme de réseau local et d’accès Internet sans fil utilisé par les gens du monde entier pour connecter leurs appareils à Internet sans câbles.

Vous rencontrez des problèmes avec le proxy dans Microsoft Teams ? Découvrez des solutions éprouvées pour résoudre ces erreurs. Videz le cache, ajustez les paramètres du proxy et retrouvez des appels fluides en quelques minutes grâce à notre guide expert.

Vous êtes frustré(e) car votre enregistrement Microsoft Teams a échoué ? Découvrez les principales causes, telles que les problèmes d’autorisation, les limites de stockage et les dysfonctionnements du réseau, ainsi que des solutions étape par étape pour éviter les échecs futurs et enregistrer parfaitement à chaque fois.

Vous êtes frustré(e) car les salles de sous-groupes sont introuvables dans vos réunions Teams ? Découvrez les principales raisons de leur absence et suivez nos solutions pas à pas pour les activer en quelques minutes. Idéal pour les organisateurs comme pour les participants !

Vous rencontrez des problèmes avec le Trousseau d'accès Microsoft Teams sur Mac ? Découvrez des solutions de dépannage éprouvées et détaillées pour macOS afin de retrouver une collaboration fluide. Des solutions rapides à l'intérieur !

Découvrez l'emplacement précis des clés de registre Microsoft Teams sous Windows 11. Ce guide pas à pas vous explique comment les trouver, y accéder et les modifier en toute sécurité pour optimiser les performances et résoudre les problèmes. Indispensable pour les professionnels de l'informatique et les utilisateurs de Teams.

Vous en avez assez de l'erreur 1200 de Microsoft Teams qui interrompt vos appels téléphoniques ? Découvrez des solutions rapides et simples pour iOS et Android afin de reprendre rapidement une collaboration fluide, sans aucune compétence technique requise !

Vous êtes frustré(e) par la disparition de l'icône Microsoft Teams dans Outlook ? Découvrez où la trouver, pourquoi elle disparaît et comment la faire réapparaître pour des réunions sans souci. Mise à jour pour les dernières versions !

Vous rencontrez des difficultés avec le chargement des onglets Wiki dans Microsoft Teams ? Découvrez des solutions éprouvées, étape par étape, pour résoudre rapidement le problème, restaurer vos onglets Wiki et optimiser la productivité de votre équipe en toute simplicité.

Vous en avez assez des plantages de Microsoft Teams avec erreur critique ? Découvrez la solution éprouvée de 2026 modifications du registre qui résout le problème en quelques minutes. Guide pas à pas, captures d'écran et astuces pour une solution définitive. Compatible avec les dernières versions !

Rejoignez facilement une réunion Microsoft Teams grâce à votre identifiant et votre code d'accès, que ce soit sur ordinateur, mobile ou navigateur web. Suivez les instructions étape par étape avec des captures d'écran pour un accès rapide : aucune invitation n'est requise !

Vous rencontrez des problèmes de lenteur avec Microsoft Teams ? Découvrez comment vider le cache de Microsoft Teams étape par étape pour résoudre les problèmes de performance, les ralentissements et les plantages, et améliorer la vitesse sur Windows, Mac, le Web et les appareils mobiles. Des solutions rapides et efficaces !

Vous rencontrez des problèmes de réseau avec Microsoft Teams sur un réseau Wi-Fi public ? Trouvez des solutions instantanées : optimisation du VPN, vérification des ports et vidage du cache pour rétablir vos appels et réunions sans interruption. Guide pas à pas pour une résolution rapide.

Découvrez où trouver le code QR Microsoft Teams pour une connexion mobile ultra-rapide. Un guide pas à pas illustré vous permettra de vous connecter en quelques secondes, sans mot de passe !

Vous en avez assez d'un son étouffé ou inexistant avec votre micro dans Microsoft Teams ? Découvrez comment résoudre les problèmes de micro de Microsoft Teams en quelques étapes simples et éprouvées. Un son clair vous attend !

Vous avez du mal à trouver le dossier d'installation de Microsoft Teams sur votre PC ? Ce guide pas à pas vous indique précisément où trouver les versions de Teams (nouvelle et classique), pour une installation par utilisateur ou par machine. Gagnez du temps !