Analyse dune attaque (partie 3)

Dans la partie 2 de cette série, nous avons laissé toutes les informations nécessaires requises pour une attaque sur le réseau de la victime.

Don Parker

Cette série sera basée sur une vulnérabilité du réseau. Ce qui sera présenté dans l'article est une véritable attaque, allant de la reconnaissance à l'énumération, l'exploitation du service réseau et se terminant par des stratégies d'exploitation de notification.

Toutes ces étapes seront observées au niveau du paquet de données, puis expliquées en détail. Être capable d’observer et de comprendre une attaque au niveau du paquet est extrêmement important pour les administrateurs système et le personnel de sécurité réseau. Les données de sortie des pare-feu, des systèmes de détection d'intrusion (IDS) et d'autres dispositifs de sécurité seront toujours utilisées pour voir le trafic réseau réel. Si vous ne comprenez pas ce que vous voyez au niveau des paquets, toute la technologie de sécurité réseau dont vous disposez n'a aucun sens.

Les outils utilisés pour simuler une cyberattaque sont :

IPEye

Client TFTP

Rootkit FU

Étape de configuration

Il existe aujourd'hui de nombreuses actions d'analyse sur Internet, sans parler des actions des vers et d'autres formes de logiciels malveillants comme les virus. Ils ne seront tous que des bruits inoffensifs pour les réseaux informatiques bien protégés. Ce que nous devrions observer, c’est quelqu’un qui cible délibérément un réseau informatique. Cet article suppose que l'attaquant a déjà attaqué sa victime et a effectué des recherches préalables telles que la recherche de l'adresse IP et des adresses réseau de la victime. Cet attaquant a peut-être également tenté d’exploiter des informations telles que les adresses e-mail associées à ce réseau. Ce type d'informations est très important dans le cas où un attaquant a trouvé mais n'a aucun moyen d'entrer dans le réseau après avoir effectué des actions d'analyse, d'énumération et d'usurpation d'identité sur celui-ci. Les adresses e-mail qu'il a collectées seraient utiles pour mettre en place une attaque côté client en essayant d'inviter les utilisateurs vers un site Web malveillant via un lien dans un e-mail. Ces types d’attaques seront présentés dans les articles suivants.

Comment cela fonctionne

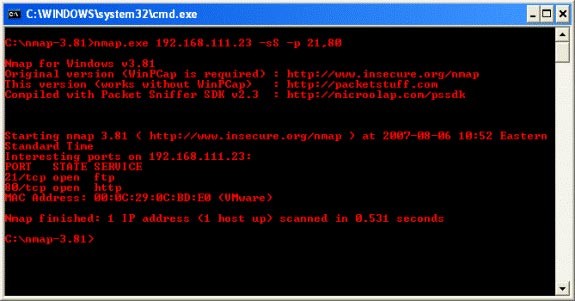

Nous devons observer les actions d'un pirate informatique alors qu'il effectue l'analyse et l'énumération du réseau de la victime. Le premier outil utilisé par les pirates est Nmap. Bien que Nmap ait relativement peu de signatures IDS, il reste un outil très utile et largement utilisé.

Nous pouvons voir à travers la syntaxe utilisée par le hacker dans le petit écran montré ci-dessus, le hacker a choisi les ports 21 et 80 car il a des exploits qui peuvent être utilisés via Metasploit Framework. Non seulement cela, mais aussi les services et protocoles du système qu’il comprenait très bien. Il est assez évident qu’il utilise une analyse SYN, qui est le type d’analyse de port le plus couramment utilisé. Cela est également dû au fait que lorsqu'un service TCP écoutant sur un port reçoit un paquet SYN, il renvoie un paquet SYN/ACK (réponse). Un paquet SYN/ACK indique qu'un service écoute et attend effectivement une connexion. Cependant, le même problème n'est pas le cas avec UDP, il s'appuie sur des services comme DNS (DNS utilise également TCP mais il utilise principalement UDP pour la majorité de ses transactions).

La syntaxe répertoriée ci-dessous est la sortie que Nmap collecte à partir des paquets qu'il a envoyés, mais plus précisément à partir des paquets qu'il reçoit à la suite des analyses SYN qu'il a effectuées. Nous pouvons voir qu’à première vue, il semble que les services FTP et HTTP soient tous deux fournis. Nous ne nous soucions pas vraiment de l'adresse MAC, nous allons donc l'ignorer. Des outils comme Nmap ne sont pas sujets aux erreurs, ils sont donc souvent utiles pour vérifier vos informations au niveau du paquet afin de garantir leur exactitude. De plus, il permet également d'observer les paquets de retour, provenant du réseau victime, pour pouvoir collecter à partir de là des informations sur l'architecture, le service et l'hôte.

Rechercher les paquets

Il existe aujourd'hui un certain nombre de programmes qui parcourent les paquets et trouvent des informations essentielles telles que le type de système d'exploitation, des informations architecturales telles que x86 ou SPARC et plus encore. Ce n’est pas suffisant, mais c’est également important lorsque nous apprenons à laisser un programme faire le travail à notre place. Dans cet esprit, examinons la trace des paquets Nmap et découvrons quelques informations sur le réseau victime.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............Les deux paquets ci-dessus montrent le lot ouvert à partir de Nmap. Ce qu'il fait, c'est envoyer une demande d'écho ICMP au réseau de la victime. Vous verrez qu'il n'est pas équipé sur un certain port, car ICMP n'utilise pas de ports, mais est géré par le générateur de messages d'erreur ICMP intégré à la pile de protocoles TCP/IP. Ce paquet ICMP est également étiqueté avec un numéro unique, dans ce cas 38214, pour aider la pile TCP/IP à examiner le trafic de retour et à l'associer au paquet ICMP précédent envoyé. Le paquet juste au-dessus est une réponse d'un réseau victime, sous la forme d'une réponse d'écho ICMP. Prend également en compte le numéro de chaîne 38214. C'est ainsi que le pirate sait qu'il y a un ordinateur ou un réseau derrière cette adresse IP.

Cette séquence de paquets ICMP ouverte est la raison pour laquelle Nmap possède une notation IDS pour elle. L'option de découverte d'hôte ICMP peut être désactivée dans Nmap si vous le souhaitez. Quel type d’informations peut être glané à travers les résultats d’un paquet de réponse d’écho ICMP provenant du réseau victime ? En fait, il n’y a pas beaucoup d’informations ici pour nous aider à comprendre le réseau. Toutefois, des étapes préliminaires peuvent encore être utilisées dans les domaines liés au système d’exploitation. Le temps nécessaire pour remplir un champ et la valeur à côté sont mis en évidence en gras dans le package ci-dessus. La valeur 128 indique que cet ordinateur est probablement un ordinateur Windows. Bien que la valeur ttl ne réponde pas exactement à ce qui est lié au système d'exploitation, elle constituera la base des prochains packages que nous examinerons.

Conclusion

Dans cette première partie, nous avons examiné une analyse d'un réseau dans une attaque pour deux ports spécifiques à l'aide de Nmap. À ce stade, l’attaquant sait avec certitude qu’il existe un ordinateur ou un réseau informatique résidant à cette adresse IP. Dans la deuxième partie de cette série, nous poursuivrons nos recherches sur la trace de ce paquet et découvrirons quelles autres informations nous pouvons glaner.

Analyse d'une attaque (partie 2)

Analyse d'une attaque (partie 2)

Analyse d'une attaque (partie 3)

Analyse d'une attaque (partie 3)

Dans la partie 2 de cette série, nous avons laissé toutes les informations nécessaires requises pour une attaque sur le réseau de la victime.

Nous vous avons montré dans la première partie les informations qui peuvent être observées lors de l'ouverture de la séquence de paquets envoyée par Nmap. La séquence envoyée commence par une réponse d'écho ICMP pour déterminer si une adresse IP a été attribuée à l'ordinateur ou au réseau.

Vous rencontrez des problèmes avec le proxy dans Microsoft Teams ? Découvrez des solutions éprouvées pour résoudre ces erreurs. Videz le cache, ajustez les paramètres du proxy et retrouvez des appels fluides en quelques minutes grâce à notre guide expert.

Vous êtes frustré(e) car votre enregistrement Microsoft Teams a échoué ? Découvrez les principales causes, telles que les problèmes d’autorisation, les limites de stockage et les dysfonctionnements du réseau, ainsi que des solutions étape par étape pour éviter les échecs futurs et enregistrer parfaitement à chaque fois.

Vous êtes frustré(e) car les salles de sous-groupes sont introuvables dans vos réunions Teams ? Découvrez les principales raisons de leur absence et suivez nos solutions pas à pas pour les activer en quelques minutes. Idéal pour les organisateurs comme pour les participants !

Vous rencontrez des problèmes avec le Trousseau d'accès Microsoft Teams sur Mac ? Découvrez des solutions de dépannage éprouvées et détaillées pour macOS afin de retrouver une collaboration fluide. Des solutions rapides à l'intérieur !

Découvrez l'emplacement précis des clés de registre Microsoft Teams sous Windows 11. Ce guide pas à pas vous explique comment les trouver, y accéder et les modifier en toute sécurité pour optimiser les performances et résoudre les problèmes. Indispensable pour les professionnels de l'informatique et les utilisateurs de Teams.

Vous en avez assez de l'erreur 1200 de Microsoft Teams qui interrompt vos appels téléphoniques ? Découvrez des solutions rapides et simples pour iOS et Android afin de reprendre rapidement une collaboration fluide, sans aucune compétence technique requise !

Vous êtes frustré(e) par la disparition de l'icône Microsoft Teams dans Outlook ? Découvrez où la trouver, pourquoi elle disparaît et comment la faire réapparaître pour des réunions sans souci. Mise à jour pour les dernières versions !

Vous rencontrez des difficultés avec le chargement des onglets Wiki dans Microsoft Teams ? Découvrez des solutions éprouvées, étape par étape, pour résoudre rapidement le problème, restaurer vos onglets Wiki et optimiser la productivité de votre équipe en toute simplicité.

Vous en avez assez des plantages de Microsoft Teams avec erreur critique ? Découvrez la solution éprouvée de 2026 modifications du registre qui résout le problème en quelques minutes. Guide pas à pas, captures d'écran et astuces pour une solution définitive. Compatible avec les dernières versions !

Rejoignez facilement une réunion Microsoft Teams grâce à votre identifiant et votre code d'accès, que ce soit sur ordinateur, mobile ou navigateur web. Suivez les instructions étape par étape avec des captures d'écran pour un accès rapide : aucune invitation n'est requise !

Vous rencontrez des problèmes de lenteur avec Microsoft Teams ? Découvrez comment vider le cache de Microsoft Teams étape par étape pour résoudre les problèmes de performance, les ralentissements et les plantages, et améliorer la vitesse sur Windows, Mac, le Web et les appareils mobiles. Des solutions rapides et efficaces !

Vous rencontrez des problèmes de réseau avec Microsoft Teams sur un réseau Wi-Fi public ? Trouvez des solutions instantanées : optimisation du VPN, vérification des ports et vidage du cache pour rétablir vos appels et réunions sans interruption. Guide pas à pas pour une résolution rapide.

Découvrez où trouver le code QR Microsoft Teams pour une connexion mobile ultra-rapide. Un guide pas à pas illustré vous permettra de vous connecter en quelques secondes, sans mot de passe !

Vous en avez assez d'un son étouffé ou inexistant avec votre micro dans Microsoft Teams ? Découvrez comment résoudre les problèmes de micro de Microsoft Teams en quelques étapes simples et éprouvées. Un son clair vous attend !

Vous avez du mal à trouver le dossier d'installation de Microsoft Teams sur votre PC ? Ce guide pas à pas vous indique précisément où trouver les versions de Teams (nouvelle et classique), pour une installation par utilisateur ou par machine. Gagnez du temps !