Le piratage, comme le mot l'indique, n'a rien à voir avec quoi que ce soit d'éthique. Le piratage consiste à entrer de force dans le système de quelqu'un avec un état d'esprit frauduleux pour violer sa vie privée ou voler les données de son système. Néanmoins, si cela est fait sous indication et approbation pour identifier les faiblesses et les menaces d'un réseau d'ordinateurs ou d'une seule unité pour aider à résoudre les problèmes de réseau de quelqu'un, cela serait alors qualifié d'éthique. La personne impliquée dans cette opération est appelée un hacker éthique.

Nous avons compris ce qu'est le piratage, et nous avons presque tous le WiFi à la maison. Quelle est la forme complète du « WiFi » ? Pour beaucoup d'entre nous, l'acronyme de « Fidélité sans fil » est une idée fausse. Bien que la plupart d'entre nous le pensaient, pour le bien de tous, il s'agit simplement d'une expression de marque signifiant IEEE 802.11x et d'une technologie sans fil qui fournit une connexion Internet et réseau sans fil haut débit.

Avant d'approfondir, essayons de comprendre qu'une attaque de piratage est de deux types, à savoir une attaque passive et active et l'utilisation d'autres terminologies telles que reniflement, WEP et WPA, etc.

Attaque passive : Elle capture d'abord les paquets de données du réseau puis tente de récupérer le mot de passe du réseau par analyse des paquets, c'est-à-dire en prenant des informations sur un système sans détruire les informations. Il s'agit davantage de suivi et d'analyse, alors que

Active Attack est en train de récupérer un mot de passe en capturant des paquets de données en modifiant ou en détruisant ces paquets de données, en d'autres termes, en prenant les informations système du système, puis en modifiant les données ou en les détruisant complètement.

Reniflage : processus d'interception et d'inspection ou, en bref, de surveillance des paquets de données à l'aide d'un appareil ou d'une application logicielle dans le but de voler des informations telles que le mot de passe, l'adresse IP ou des processus pouvant aider tout infiltré à entrer dans un réseau ou système.

WEP : est un type courant de méthode de cryptage utilisé par les réseaux sans fil pour « Wireless Equivalent Privacy » et n'est pas considéré comme très sûr de nos jours, car les pirates peuvent facilement déchiffrer les clés WEP.

WPA : est une autre méthode de cryptage couramment utilisée par les réseaux sans fil pour « WiFi Protected Access ». qu'il n'y aurait aucune garantie pour casser les clés WPA.

Avec les terminologies ci-dessus en arrière-plan, essayons maintenant de trouver les meilleurs outils de piratage WiFi pour PC en 2020 fonctionnant sur n'importe quel système d'exploitation, que ce soit Windows, Mac ou Linux. Vous trouverez ci-dessous les outils populaires utilisés pour le dépannage du réseau et le craquage des mots de passe sans fil.

Contenu

20 meilleurs outils de piratage Wifi pour PC (2020)

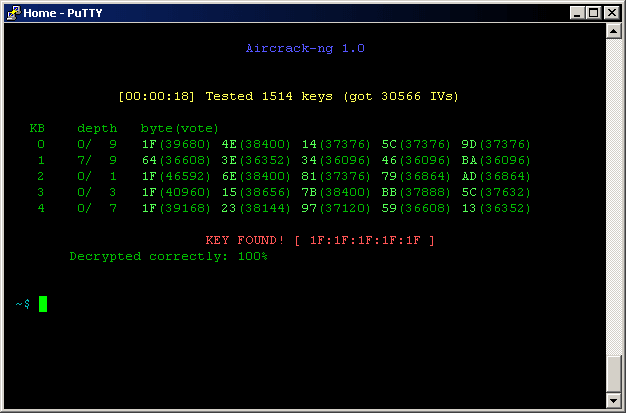

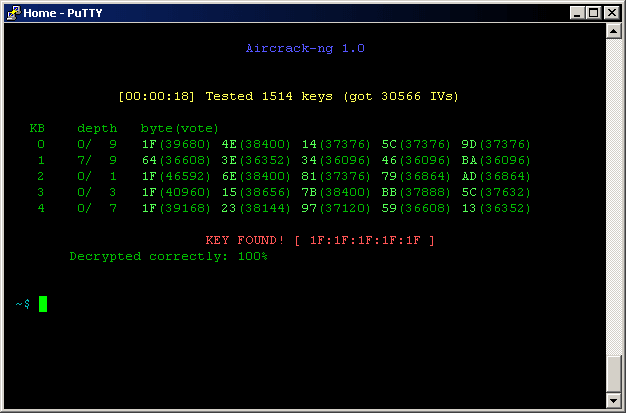

1. Aircrack-ng

Aircrack-ng est un logiciel de craquage de mot de passe sans fil bien connu et gratuit écrit en langage C. Ce logiciel se concentre principalement sur une méthode par étapes de surveillance, d'attaque, de test et enfin de craquage du mot de passe. Cette application utilise l'attaque FMS standard, l'attaque Korek et la nouvelle attaque PTW pour optimiser sa vitesse, ce qui en fait un outil de cracking WiFi efficace.

Il fonctionne principalement sur le système d'exploitation Linux et prend en charge les systèmes d'exploitation Windows, OS X, Free BSD, NetBSD, OpenBSD et même Solaris et eComStation 2. L'application prend également en charge d'autres adaptateurs sans fil tels que les images Live CD et VMWare. Vous n'avez pas besoin de beaucoup d'expertise et de connaissances pour utiliser l'image VMWare, mais elle a certaines contraintes ; il fonctionne avec un ensemble limité de systèmes d'exploitation et prend en charge un nombre limité de périphériques USB.

L'application actuellement disponible en anglais utilise des paquets de données pour cracker les clés WEP et WPA-PSK du réseau 802.11b. Il peut craquer les clés WEP à l'aide d'une attaque FMS, d'une attaque PTW et d'attaques par dictionnaire. Pour cracker WPA2-PSK, il utilise des attaques par dictionnaire. L'application se concentre sur les attaques Replay, la désauthentification, les faux points d'accès et bien plus encore. Il prend également en charge l'exportation de données vers un fichier texte.

Ce logiciel peut être téléchargé en utilisant le lien http://www.aircrack-ng.org/, et la meilleure partie est que si vous ne savez pas comment utiliser le logiciel, vous disposez de didacticiels en ligne, fournis par la société qui a conçu ce logiciel, où vous pouvez apprendre à installer et à utiliser, pour déchiffrer les mots de passe sans fil.

Télécharger maintenant

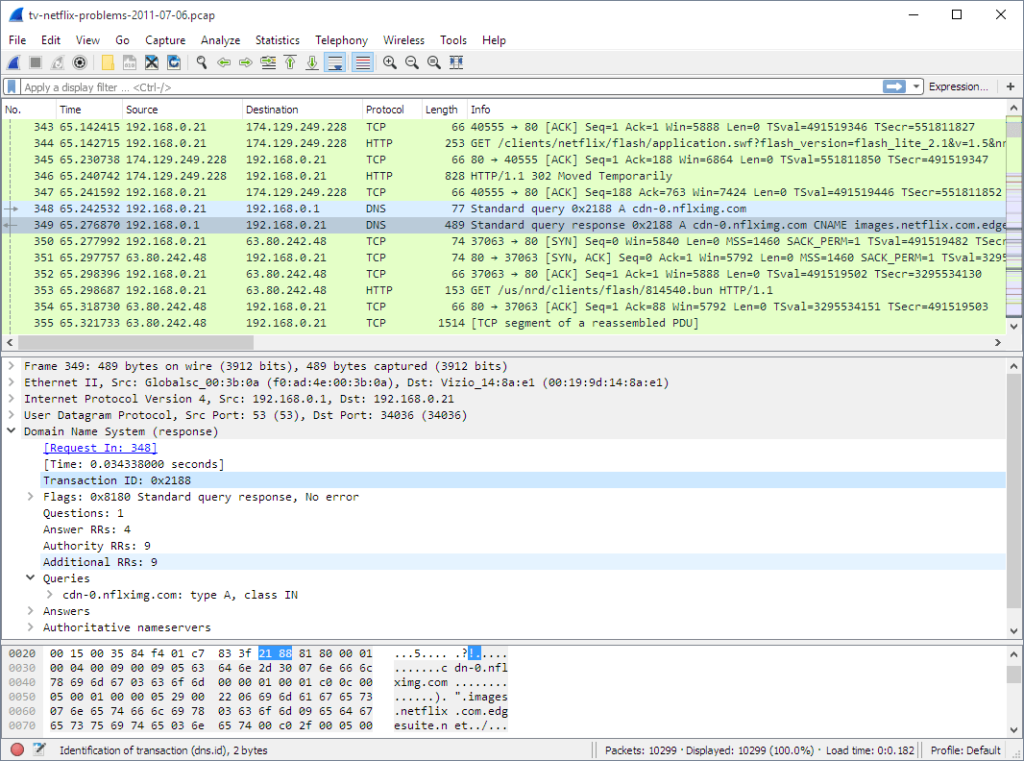

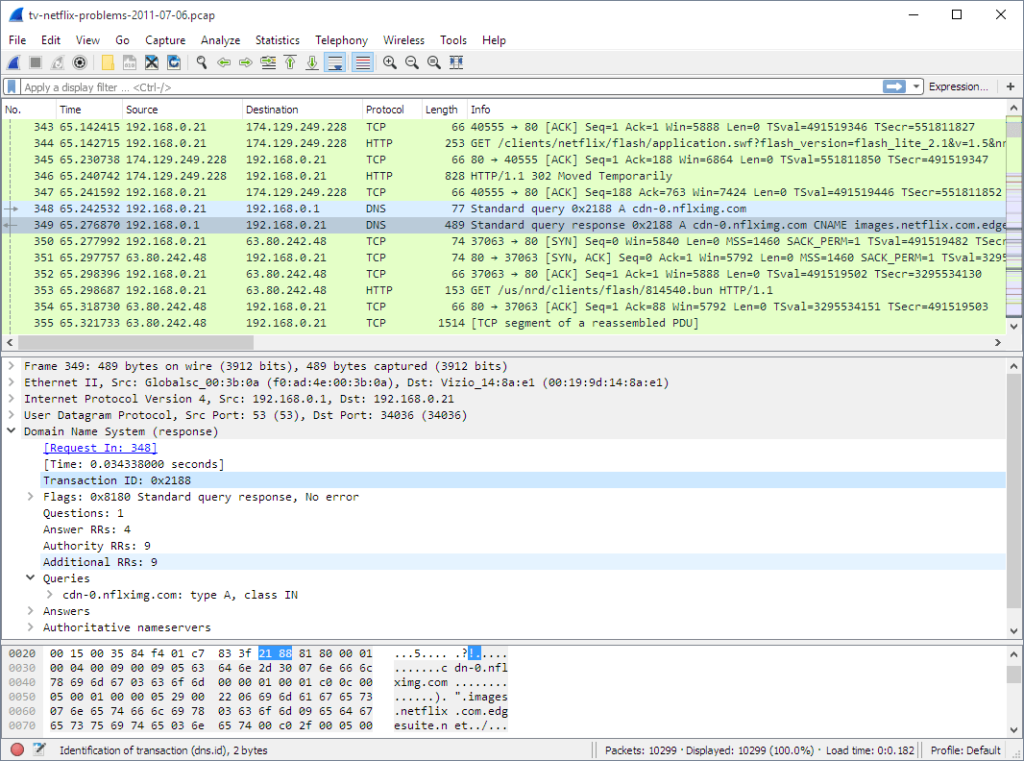

2. WireShark

Wireshark Hacking Tool est un analyseur de paquets de données open source et gratuit et un logiciel d'analyse de procédure réseau. C'est l'un des meilleurs outils de piratage wifi qui est très populaire parmi les utilisateurs de Windows. Cet outil permet de comprendre ce qui se passe sur votre réseau au niveau le plus infime ou microscopique. Il est utilisé pour le dépannage et l'analyse du réseau, le développement de logiciels et les procédures de communication. Il peut également être utilisé dans le travail de développement pédagogique.

Vous pouvez utiliser ce logiciel pour inspecter et analyser en ligne ou hors ligne un nombre quelconque de centaines de protocoles et obtenir les meilleurs résultats. Il peut non seulement analyser les données sans fil, mais peut également récupérer et lire les données Bluetooth, Ethernet, USB, Token Ring, FDDI, IEEE 802.11, PPP/HDLC, ATM, Frame relay, etc. pour analyse.

Cet outil prend en charge plusieurs systèmes d'exploitation et peut être exécuté sous Windows, Linux, Mac OS, Solaris, FreeBSD, NetBSD et bien plus encore. De nombreuses organisations commerciales, entreprises à but non lucratif, agences gouvernementales et établissements d'enseignement l'utilisent comme norme existante ou de facto pour une inspection détaillée à travers différents protocoles.

Il peut parcourir les données capturées à l'aide de l'utilitaire TShark en mode TTY ou de l'interface utilisateur graphique (GUI). Il permet la communication via des icônes graphiques et des indicateurs audio, mais n'utilise pas d'interface utilisateur textuelle, de navigation textuelle ou d'étiquettes de commande tapées.

Il dispose d'un riche protocole de voix sur Internet, c'est-à-dire d'une analyse VoIP ou, en termes standard, d'un service téléphonique sur Internet, ce qui est possible si vous disposez d'une bonne connexion Internet. Cela vous permet d'éviter votre appel via une tour de compagnie de téléphone locale, qui coûte plus cher pour le même appel qu'un appel VoIP.

WireShark est également connu pour les fonctionnalités d'affichage les plus puissantes, et il peut également capturer des fichiers compressés avec gzip et les décompresser pendant l'exécution d'un programme informatique sans interrompre ou perturber le programme déjà en cours d'exécution.

L'application peut également être utilisée pour déchiffrer de nombreux protocoles comme IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP et WPA/WPA2. À l'aide de l'application, vous pouvez également appliquer un codage couleur différent à votre liste de paquets de données pour une analyse rapide et facile à utiliser et à comprendre.

Il prend également en charge l'exportation de données vers un fichier texte brut, PostScript, CVS ou XML. L'outil de piratage WireShark est considéré comme le meilleur outil pour analyser les paquets de données avec de bonnes fonctionnalités et en utilisant le lien - https://www. wireshark.org/ vous pouvez télécharger cet outil pour votre usage.

Télécharger maintenant

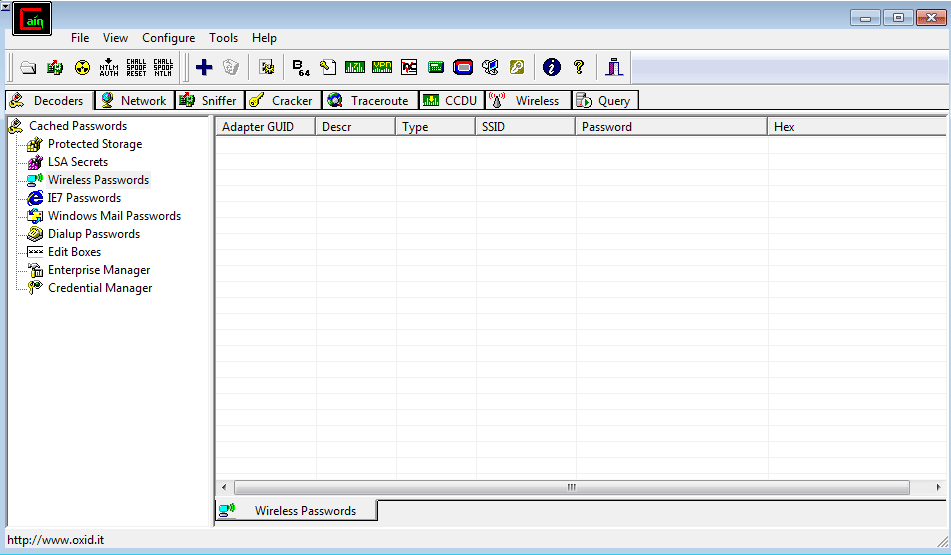

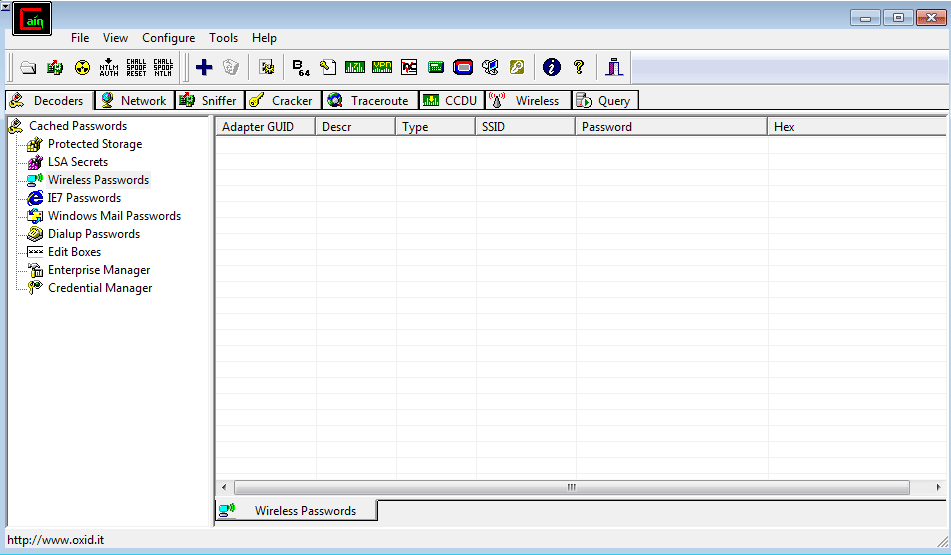

3. Caïn et Abel

Cane & Abel est un autre logiciel populaire dans la liste des outils pour récupérer le mot de passe Wifi, qui est simplement une manière plus douce d'utiliser le mot piratage. Il porte le nom des enfants d'Adam et Eve, une façon intéressante de nommer par les développeurs de l'outil. Un nom intrigant, n'est-ce pas ? Cependant, laissons le choix du nom à la sagesse des développeurs et allons de l'avant.

Cet outil est utilisé pour différentes versions du système d'exploitation Microsoft et utilise diverses techniques pour enquêter et analyser chaque paquet de données individuellement, et décoder les mots de passe brouillés, ou simplement en utilisant la force brute, les attaques par dictionnaire et les attaques par cryptanalyse.

En utilisant l'application, vous pouvez également examiner les données sans fil et récupérer les clés de réseau sans fil en détectant les mots de passe mis en cache et en analysant les détails de sécurité du routage. Une nouvelle fonctionnalité de piratage est le protocole de résolution d'adresses ou la prise en charge ARP pour la détection sur les réseaux locaux commutés et les attaques MITM.

Si ce n'est pas la fin, en utilisant le logiciel de piratage Windows WiFi, vous pouvez également enregistrer la voix sur protocole Internet, c'est-à-dire les conversations VoIP.

Il s'agit de l'outil recommandé et le plus utilisé par les consultants en sécurité, les testeurs d'intrusion professionnels et toute personne qui envisage de l'utiliser de manière constructive à des fins éthiques et de ne tromper personne pour un accès non autorisé par mot de passe.

Télécharger maintenant

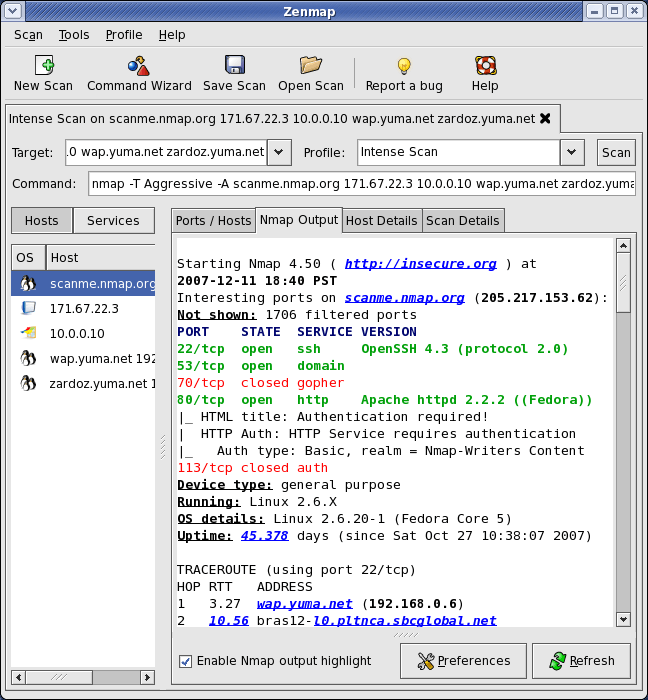

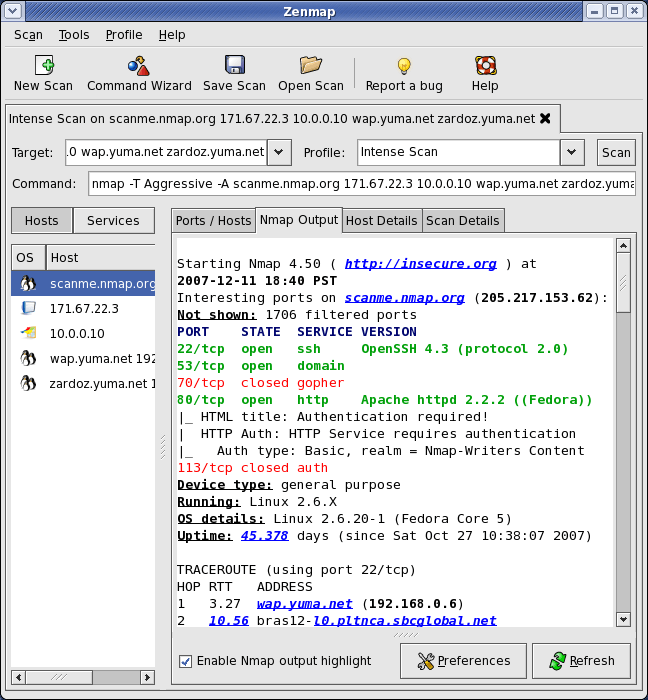

4. Nmap

Nmap est l'un des meilleurs outils de piratage wifi open source pour PC Windows. L'abréviation de Nmap dans sa forme développée signifie Network Mapper disponible pour les utilisateurs d'Android. Il a été conçu avec l'intention initiale d'analyser de grands réseaux, bien qu'il puisse fonctionner aussi bien pour des hôtes uniques. Il est principalement utilisé pour la gestion de découverte de réseau et l'audit de sécurité informatique.

Nmap est disponible gratuitement sur Github en utilisant le lien https://github.com/kost/NetworkMapper. La plupart des scanners Nmap peuvent également utiliser l'aide d'Android Frontend non officiel pour le télécharger, l'installer et l'utiliser. L'utilisateur peut, selon son besoin, repenser, voire modifier le logiciel. L'application fonctionne bien pour l'utilisateur de smartphone sur les appareils rootés et non rootés.

Il prend en charge tous les principaux systèmes d'exploitation informatiques tels que le système d'exploitation Linux, Windows et Mac OS X. Les administrateurs réseau ont trouvé qu'il s'agissait d'un outil très utile pour plusieurs tâches telles que la connaissance de l'inventaire du réseau en vérifiant le nombre d'hôtes à l'aide du réseau, le type de services qu'ils offrent et le type de système d'exploitation, c'est-à-dire les différentes versions des systèmes d'exploitation utilisés pour exécuter les activités.

Ce service disponible gratuitement est mieux utilisé pour l'analyse des réseaux. Il prend en charge plusieurs systèmes d'exploitation, comme indiqué ci-dessus, et garde un œil sur les types de filtres/pare-feu de paquets de données utilisés et de nombreux autres attributs/aspects tels que le transfert de données à l'aide de binaires utilisant HTTPS par défaut.

Télécharger maintenant

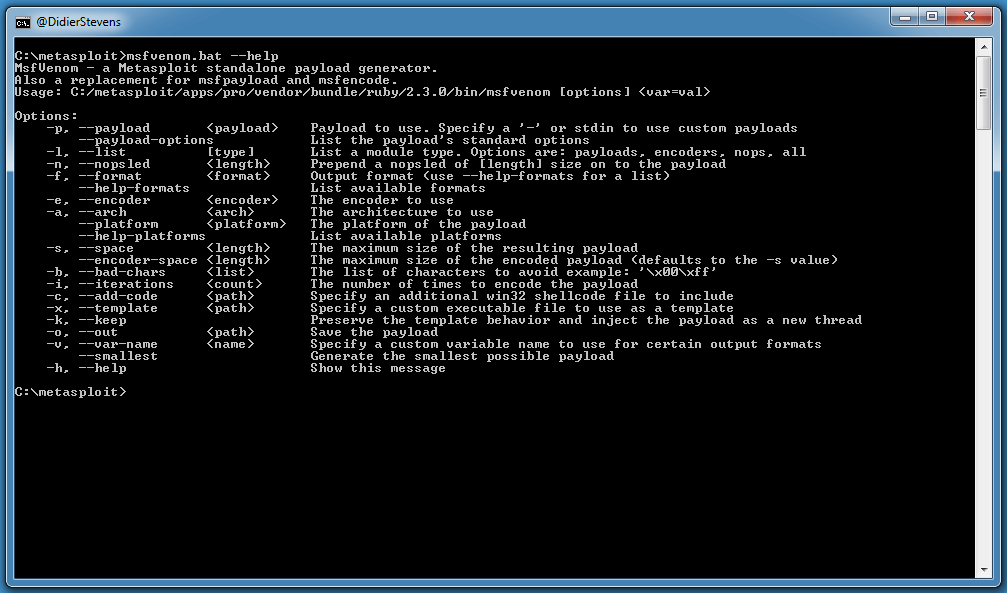

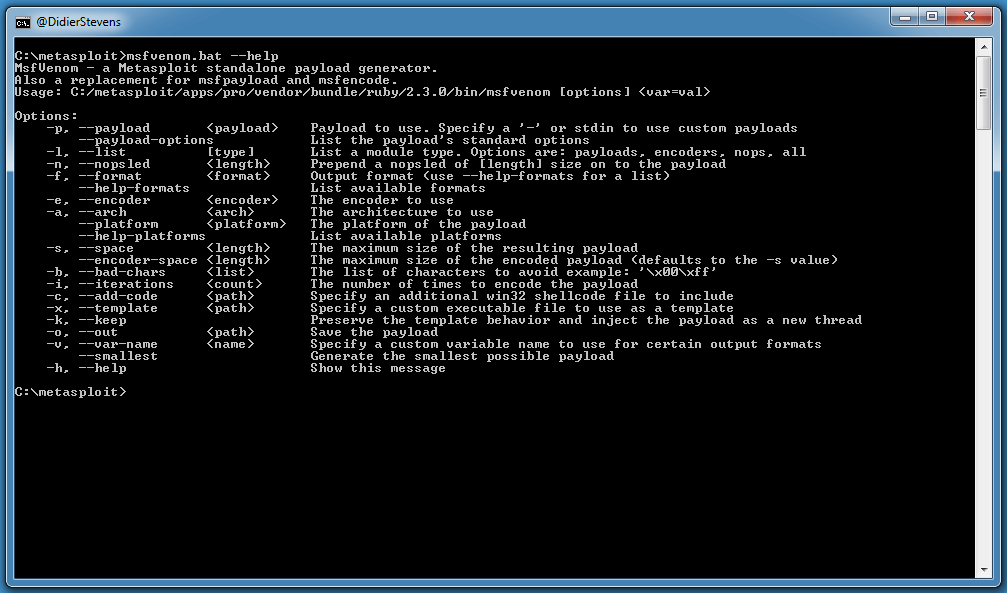

5. Métaexploit

Metasploit est un outil de piratage puissant, gratuit et open source appartenant à Rapid7, une société de sécurité basée dans le Massachusetts. Ce logiciel de piratage peut tester les faiblesses/la sensibilité des systèmes informatiques ou s'introduire dans les systèmes. Comme de nombreux outils de sécurité de l'information, Metasploit peut être utilisé à la fois pour des activités légales et illégales.

Il s'agit d'un logiciel de test d'intrusion et d'un outil de cybersécurité disponible à la fois en version gratuite et payante. Il prend en charge le langage de programmation japonais à usage général de haut niveau appelé 'Ruby' conçu au Japon en 1990. Vous pouvez télécharger le logiciel en utilisant le lien https://www.metasploit.com. Il peut être utilisé avec une interface utilisateur Web ou une invite de commande ou un lien, comme mentionné.

Lisez aussi : 10 meilleures applications Office pour Android pour augmenter votre productivité

L'outil Metasploit prend en charge tous les systèmes d'exploitation de l'ordinateur central tels que le système Linux, Windows, Mac OS, Open BSD et Solaris. Cet outil de piratage teste tout compromis dans la sécurité du système grâce à des vérifications ponctuelles. Il fait le décompte de la liste de tous les réseaux qui mènent des attaques en exécutant les tests de pénétration nécessaires sur les réseaux et évite également de se faire remarquer dans le processus.

Télécharger maintenant

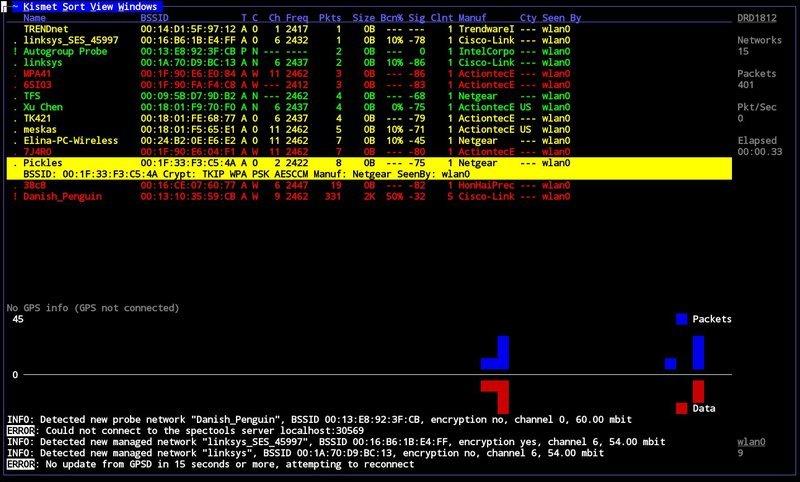

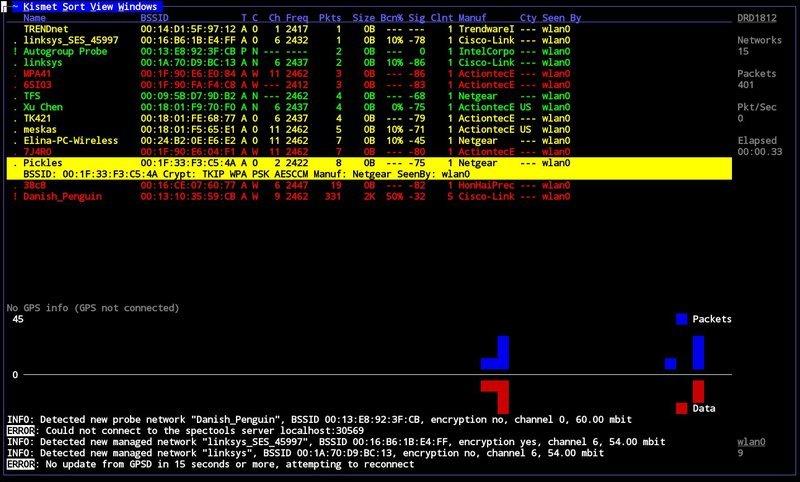

6. Kismet

Kismet est un outil de piratage Wifi utilisé pour trouver et identifier les appareils sans fil. Le mot en arabe signifie « division ». Sur une note plus légère, Kismet, dans la langue nationale indienne hindi, est souvent utilisé lorsque quelque chose d'important entre dans votre vie entièrement par hasard ou par le destin.

Cet outil identifie les réseaux en détectant et en révélant passivement les réseaux cachés, s'ils sont utilisés. Techniquement parlant, en termes de piratage, il s'agit d'un capteur de paquets de données, qui est un système de détection de réseau et d'intrusion pour les réseaux locaux sans fil 802.11 layer-2, c'est-à-dire le trafic 802.11a, 802.11b, 802.11g et 802.11n.

Ce logiciel fonctionne avec n'importe quelle carte WiFi qui prend en charge le mode from et est construit sur une conception ou un cadre modulaire client/serveur. Il prend en charge tous les systèmes d'exploitation tels que le système Linux, Windows, Mac OS, OpenBSD, FreeBSD, NetBSD. Il peut également fonctionner sur Microsoft Windows et de nombreuses autres plates-formes. En utilisant le lien http://www.kismetwireless.net/ le logiciel peut être téléchargé sans aucun problème.

Kismet prend également en charge le saut de chaîne, ce qui implique qu'il peut passer en continu d'une chaîne à l'autre sans suivre aucune séquence, telle que définie par l'utilisateur du logiciel. Comme les canaux adjacents se chevauchent, cela permet de capturer plus de paquets de données, ce qui est un avantage supplémentaire de ce logiciel.

Télécharger maintenant

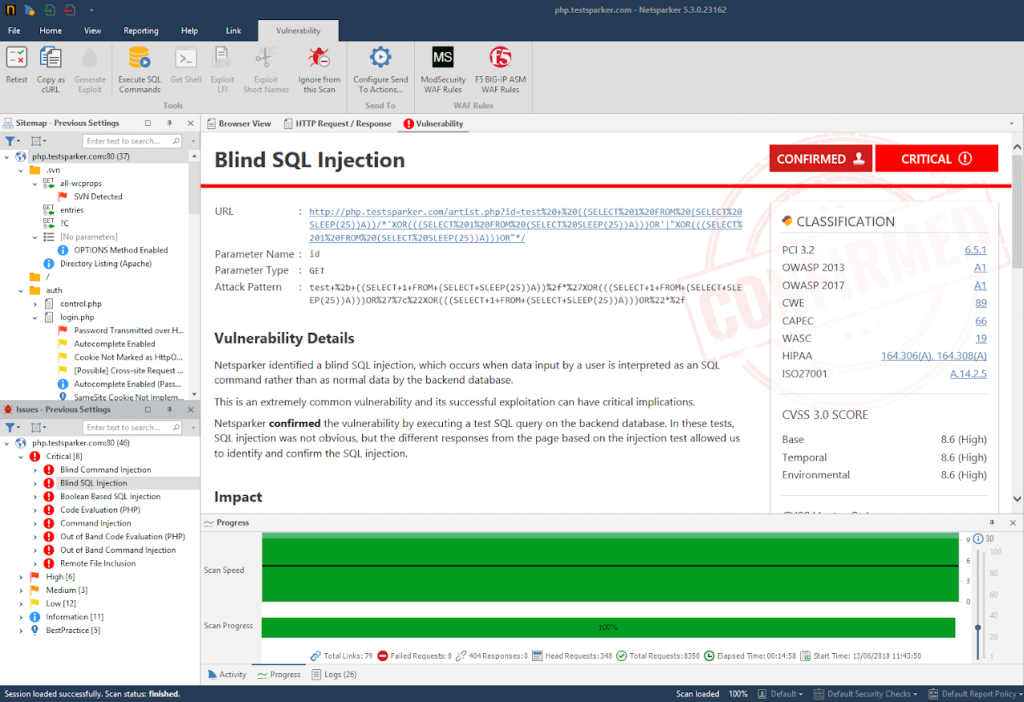

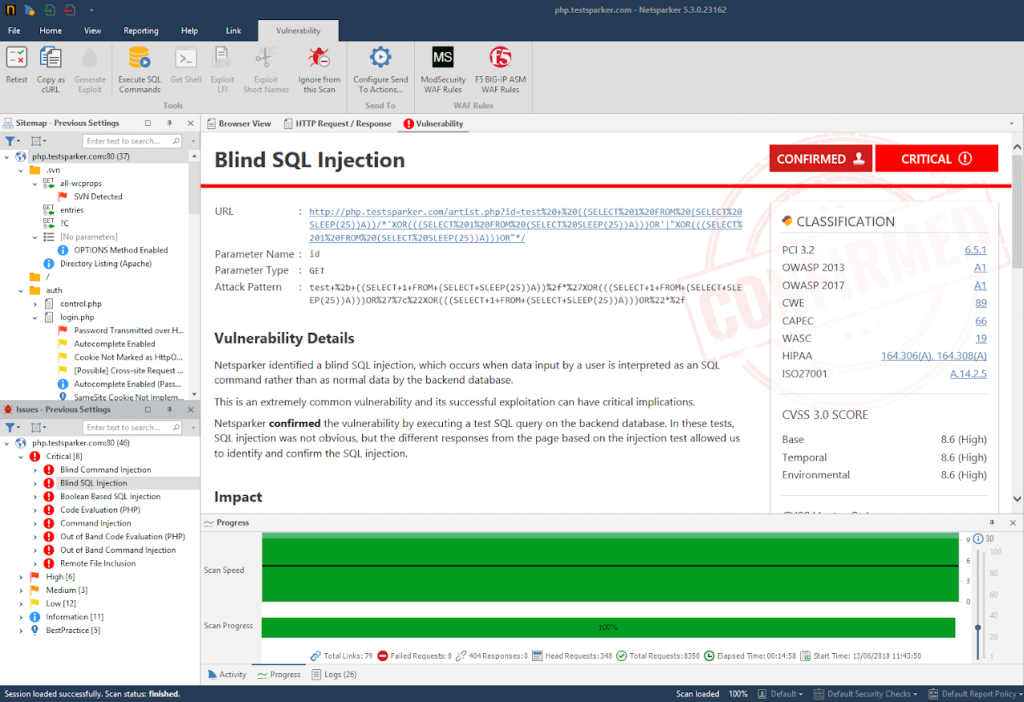

7. NetSparker

NetSparker est une application Web utilisée pour l'analyse de sécurité et les problèmes de piratage éthique. En raison de sa technologie de numérisation basée sur des preuves, il est considéré comme une technique de détection de faiblesse très précise. Il s'agit d'un logiciel d'analyse de sécurité facile à utiliser qui peut détecter automatiquement les vulnérabilités pouvant être exploitées pour mettre en danger les données sensibles de l'utilisateur.

Il peut facilement trouver des faiblesses telles que SQL Injection, XSS ou Cross-Site Scripting et Remote File Inclusions, ainsi que d'autres applications Web, services Web et API Web. Donc, tout d'abord, vous devez sécuriser vos activités Web à l'aide de NetSparker.

Il peut faire défiler toutes les applications Web modernes et personnalisées, quelle que soit la plate-forme ou la technologie qu'elles ont utilisées. Il en va de même pour vos serveurs Web, que vous utilisiez Microsoft ISS ou Apache et Nginx sous Linux. Il peut les analyser pour tous les problèmes de sécurité.

Il est disponible en deux versions, soit en tant qu'outil intégré de test d'intrusion et de création de rapports dans les applications Microsoft Windows, soit en tant que service en ligne pour permettre son utilisation pour l'analyse de milliers d'autres sites Web et applications Web en seulement 24 heures.

Ce scanner prend en charge les applications AJAX et Java telles que HTML 5, Web 2.0 et les applications à page unique (SPA), permettant à l'équipe de prendre des mesures correctives rapides sur le problème identifié. En un mot, c'est un excellent outil pour surmonter rapidement tous les risques de sécurité impliqués dans des milliers de sites Web et d'applications.

Télécharger maintenant

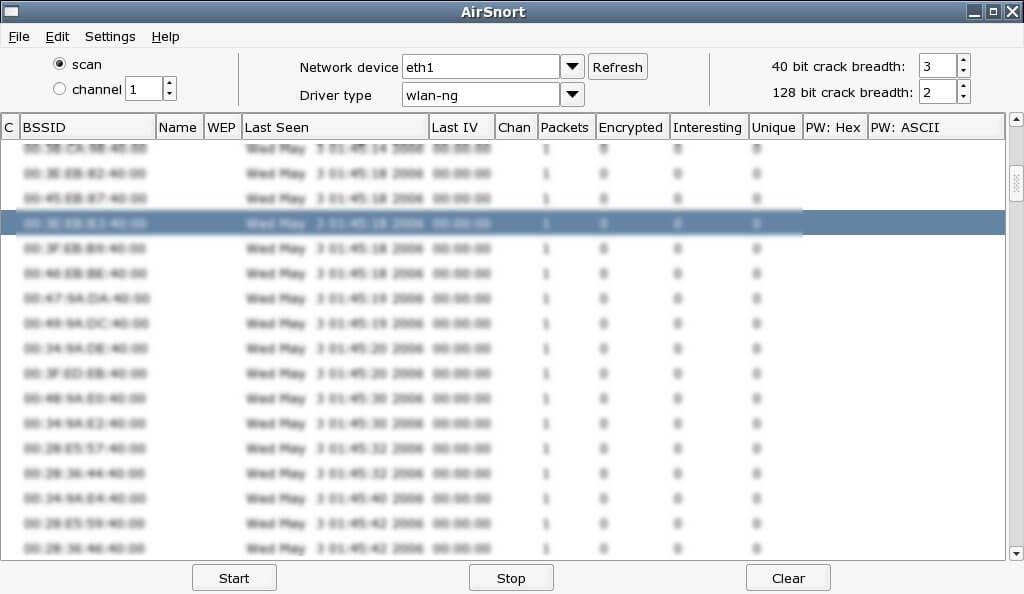

8. ronfler

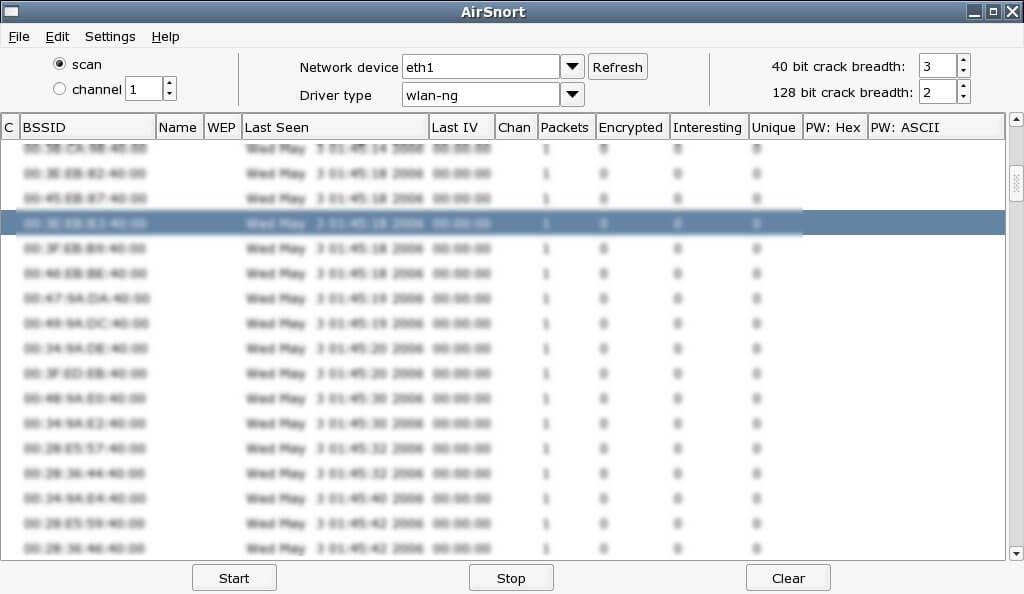

AirSnort est un autre logiciel populaire de craquage de mots de passe LAN sans fil ou WiFi. Ce logiciel développé par Blake Hegerle et Jeremy Bruestle est fourni gratuitement avec les systèmes d'exploitation Linux et Windows. Il est utilisé pour déchiffrer les clés WEP/chiffrement ou mot de passe d'un réseau WiFi 802.11b.

Cet outil peut être téléchargé depuis Sourceforge en utilisant le lien http://sourceforge.net/projects/airsnort et fonctionne sur les paquets de données. Il capture d'abord les paquets de données du réseau puis tente de récupérer le mot de passe du réseau par analyse des paquets.

En d'autres termes, il entreprend une attaque passive, c'est-à-dire qu'il travaille en surveillant simplement la transmission des données et essaie d'obtenir des informations ou de quantifier les clés de chiffrement ou de mot de passe à la réception d'une quantité adéquate de paquets de données sans détruire les données. Il s'agit clairement d'un suivi et d'une reconnaissance de l'information.

AirSnort est un outil simple pour déchiffrer les mots de passe WEP. Il est disponible sous la licence publique générale GNU et est gratuit. Bien que le logiciel soit fonctionnel mais n'ait plus été maintenu au cours des trois dernières années, aucun autre développement n'a eu lieu.

Télécharger maintenant

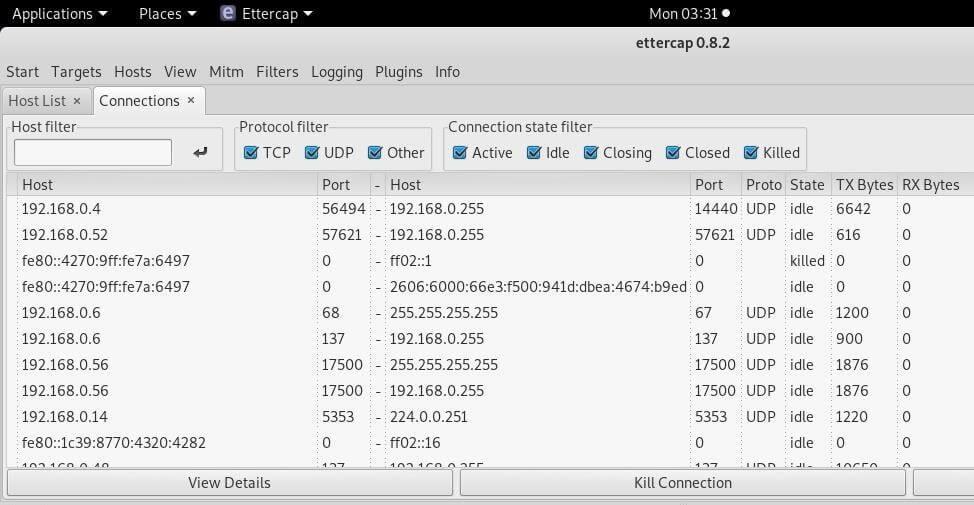

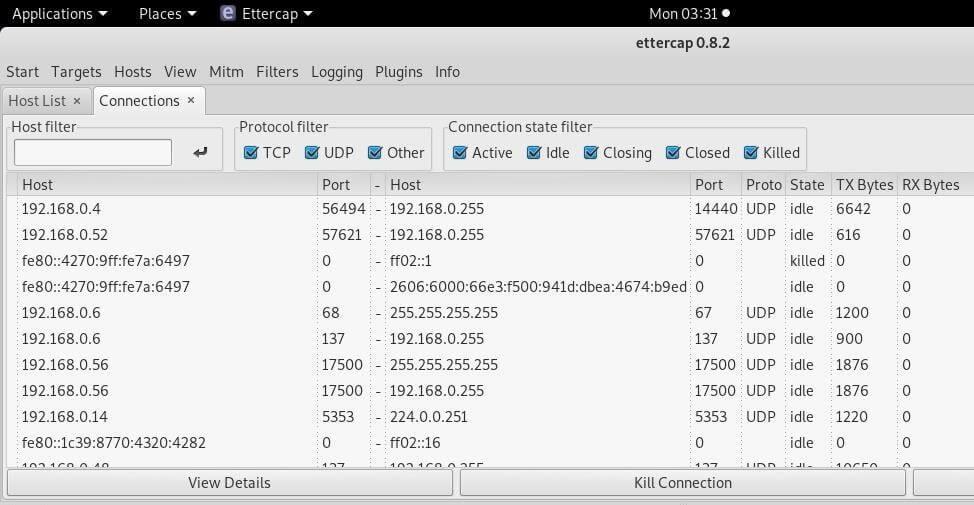

9. Ettercap

Ettercap est un outil de piratage Wifi open source et le meilleur pour PC qui prend en charge les applications multiplateformes, ce qui implique que lorsque vous pouvez utiliser une application particulière sur plusieurs ordinateurs ou plusieurs applications sur un seul système. Il peut être utilisé pour "l'attaque de l'homme du milieu" sur le réseau local, c'est-à-dire que les données envoyées sur le réseau local sont également envoyées à chaque périphérique connecté au réseau local entre l'expéditeur et le récepteur.

Cet outil de piratage prend en charge divers systèmes d'exploitation, notamment Linux, Mac OS X, BSD, Solaris et Microsoft Windows. En utilisant ce système, vous pouvez entreprendre des audits de sécurité pour vérifier les failles et colmater les fuites de sécurité avant tout incident. Il peut également analyser le protocole réseau en vérifiant toutes les règles régissant le transfert de données entre tous les appareils d'un même réseau, indépendamment de leur conception ou de leur processus interne.

Cet outil permet des plug-ins personnalisés ou des modules complémentaires qui ajoutent des fonctionnalités au programme logiciel déjà présent selon vos besoins et exigences habituels. Il permet également de filtrer le contenu et de renifler les données sécurisées HTTP SSL en interceptant et en inspectant les données pour contrer le vol de mots de passe, d'adresses IP, de toute information protégée, etc.

Télécharger maintenant

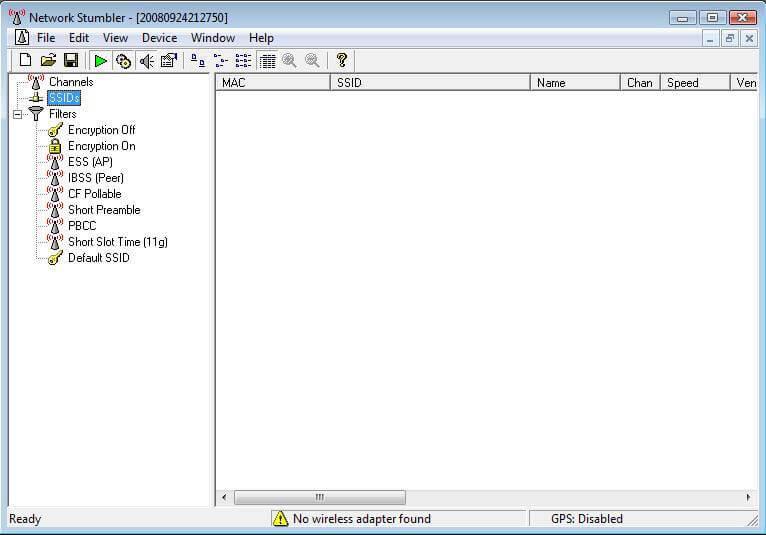

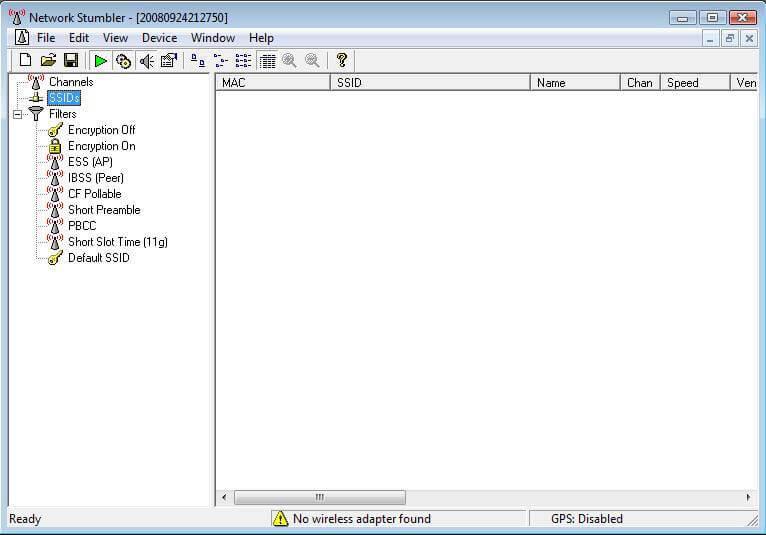

10. NetStumbler

NetStumbler, également connu sous le nom de Network Stumbler, est un outil bien connu, gratuit à acquérir, disponible pour trouver des points d'entrée sans fil ouverts. Il fonctionne sur les systèmes d'exploitation Microsoft Windows de Windows 2000 à Windows XP et permet la détection des réseaux sans fil 802.11a, 802.11b et 802.11g. Il a également une version réduite de lui-même connue sous le nom de MiniStumbler.

Cet outil n'a pas été développé depuis près de 15 ans depuis la dernière version en 2005. Sa version réduite peut être utilisée avec les systèmes d'exploitation des appareils électroniques grand public portables tels que les lecteurs de CD, de DVD, les chaînes stéréo, les téléviseurs, les cinémas maison, les ordinateurs de poche ou ordinateurs portables et tout autre équipement audio et vidéo.

Une fois que vous exécutez l'outil, il commence automatiquement à analyser les réseaux sans fil autour et une fois terminé ; vous verrez la liste complète des réseaux à proximité. Il est donc essentiellement utilisé pour le wardriving, qui est un processus de mappage des réseaux WiFi dans une zone spécifiée localement et est également connu sous le nom de mappage de point d'accès.

Vous pouvez également détecter les points d'accès non autorisés dans la zone de préoccupation spécifiée à l'aide de cet outil. Il aide également à trouver des emplacements avec un faible réseau et peut également prendre en charge la vérification des configurations réseau telles que Linux, Mac OS X, BSD, Solaris, Microsoft Windows et bien d'autres.

L'inconvénient de ce logiciel de piratage est qu'il peut être facilement détecté par n'importe quel système ou appareil de détection sans fil s'il travaille à proximité, et cet outil ne fonctionne pas non plus avec précision avec le dernier système d'exploitation 64 bits. Enfin, l'outil peut être téléchargé en utilisant le lien http://www.stumbler.net/ pour ceux qui souhaitent l'utiliser.

Télécharger maintenant

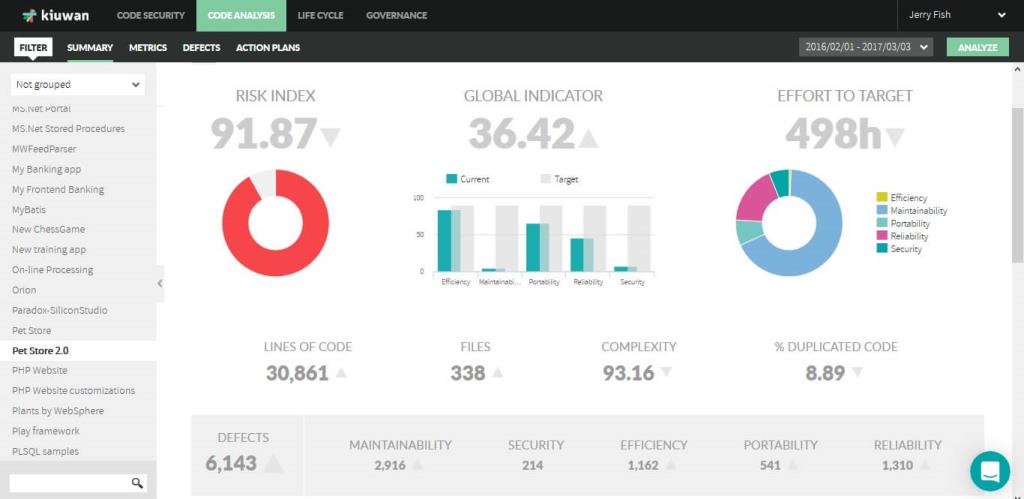

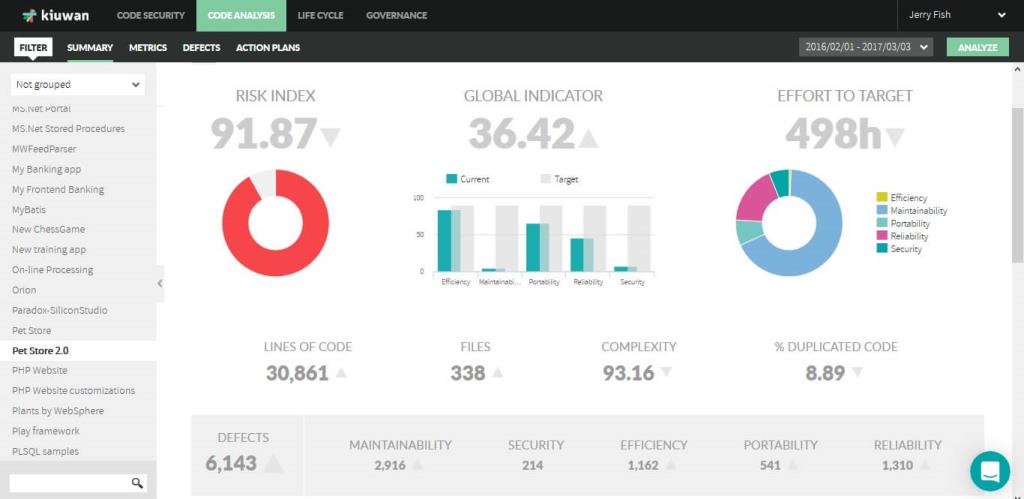

11. Kiuwan

Il s'agit d'un logiciel d'analyse de responsabilité qui cartographie la zone sous-balayée pour les réseaux sans fil et les intercepte pour accéder à la crédulité pour pirater/voler un mot de passe, des adresses IP et toute autre information. Une fois ces réseaux identifiés, il entame automatiquement son action pour redresser ces passifs.

L'outil s'adresse également à l'environnement de développement intégré, un logiciel qui fournit des fonctionnalités exhaustives aux utilisateurs pour effectuer diverses fonctions telles que l'édition de code, le débogage, l'édition de texte, l'édition de projet, la visualisation de sortie, la surveillance des ressources et bien d'autres. Les programmes IDE, par exemple, NetBeans, Eclipse, IntelliJ, Visual studio, Webstorm, Phpstorm, etc. aident à fournir des commentaires pendant le développement du logiciel.

Kiuwan prévoit également plus de vingt langages de programmation tels que Java, C/C++, Javascript, PHP, JSP et bien d'autres pour les ordinateurs de bureau, les sites Web et les applications mobiles. Il est connu pour répondre aux normes les plus rigoureuses de l'industrie, notamment OWASP, CWE, SANS 25, HIPPA, WASC, ISO/IEC 25000, PCI, ISO/IEC 9126, et plus encore, ce qui en fait un outil très apprécié.

Le moteur d'analyse multi-technologies de Kiuwan, via son outil « Insights », signale également la faiblesse des réseaux sans fil dans les composants open source en plus de la gestion de la conformité des licences. Cet outil de révision de code offre un essai gratuit et une utilisation unique pour les pirates, à un coût pour les pirates occasionnels. Pour les nombreuses raisons indiquées, il est considéré comme l'un des principaux outils de piratage de l'industrie.

Télécharger maintenant

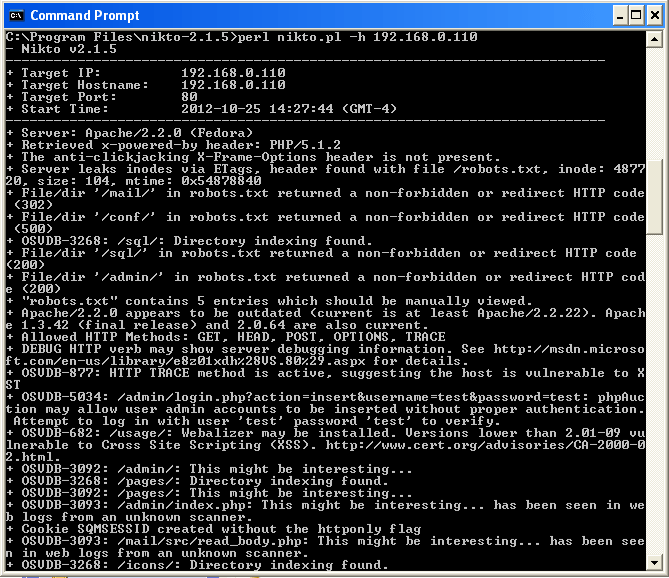

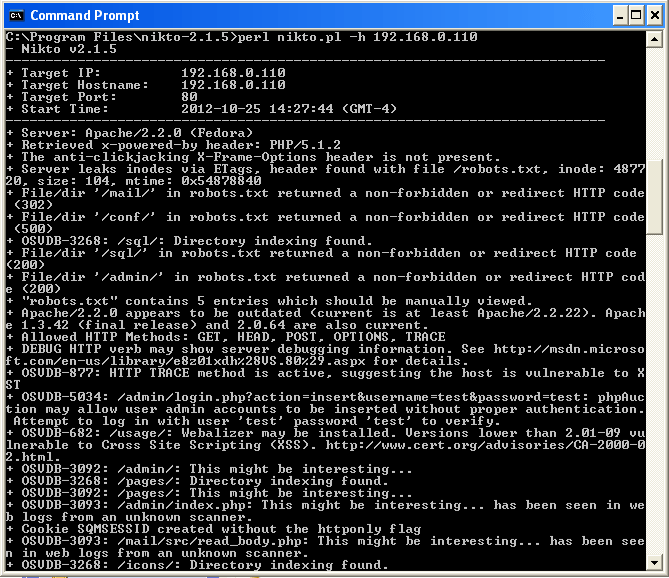

12. Nikto

Nikto est un autre outil de piratage de scanner Web open source qui entreprend des tests complets sur des serveurs Web ou des hôtes distants spécifiés. Il analyse plusieurs éléments tels que 6700 fichiers potentiellement dangereux, les problèmes liés à de nombreux serveurs obsolètes et tout problème spécifique à la version de nombreux serveurs.

Cet outil de piratage fait partie de la distribution Kali Linux avec une interface de ligne de commande simple. Nikto permet de vérifier les configurations telles que les options de serveur HTTP ou l'identification des serveurs Web et des logiciels installés. Il détecte également les fichiers d'installation par défaut comme les fichiers d'index multiples et met fréquemment à jour automatiquement les éléments d'analyse et les plug-ins.

L'outil abrite de nombreuses autres distributions Linux habituelles comme Fedora dans son arsenal de logiciels. Il exécute également un test de sensibilité aux scripts intersites pour vérifier si la source extérieure non fiable est autorisée à injecter son code malveillant dans l'application Web de l'utilisateur pour pirater son WiFi.

Lisez aussi : 3 façons de partager l'accès Wi-Fi sans révéler le mot de passe

Il entreprend également des attaques brutes basées sur un dictionnaire pour permettre le piratage WiFi, et l'utilisation des techniques de codage LibWhisker IDS peut échapper aux systèmes de détection d'intrusion. Il peut se connecter et s'intégrer au framework Metasploit. Tous les avis et rapports sont enregistrés dans un fichier texte, au format XML, HTML, NBE et CSV.

Cet outil prend en charge l'installation de base de PERL et peut être utilisé sur les systèmes Windows, Mac, Linux et UNIX. Il peut utiliser des en-têtes, des favicons et des fichiers pour identifier le logiciel installé. C'est un bon outil de pénétration qui facilite les tests de vulnérabilité sur n'importe quelle victime ou cible.

Télécharger maintenant

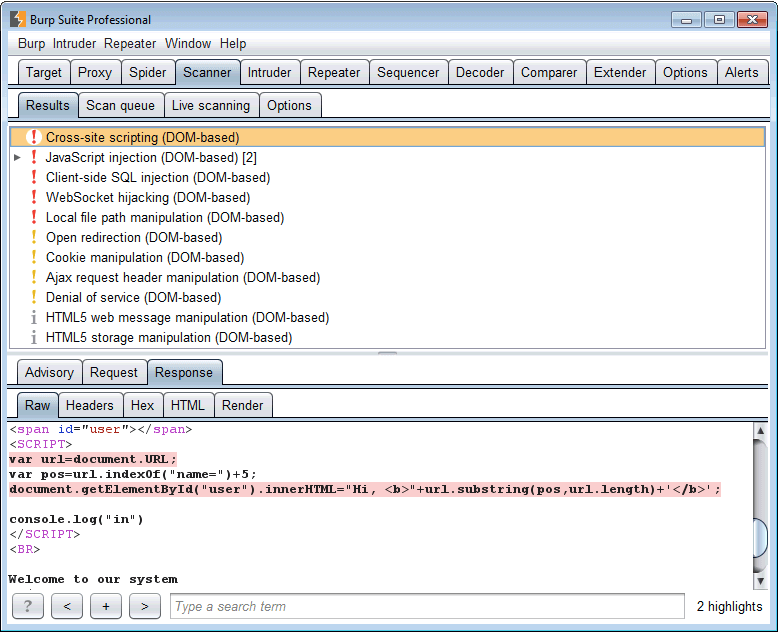

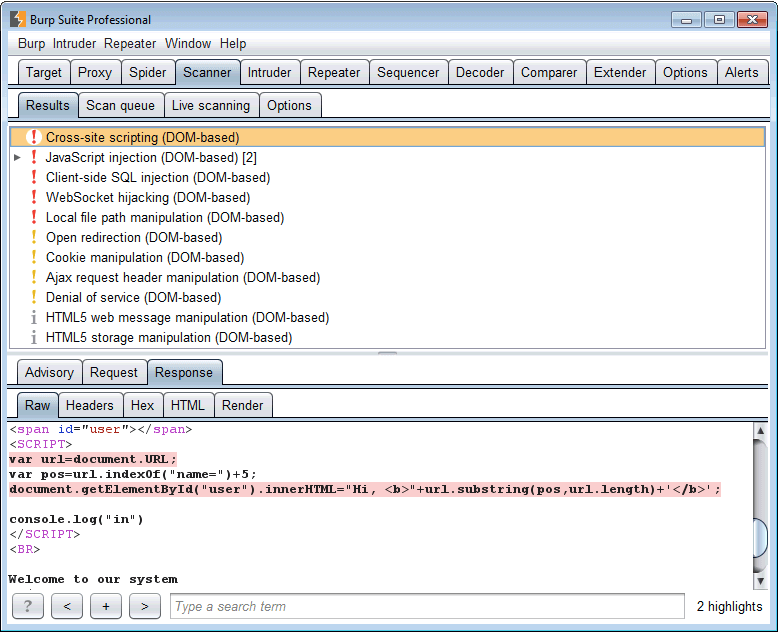

13. Suite Burp

Cet outil de piratage WiFi a été développé par PortSwigger Web Security et est un outil de test d'intrusion basé sur Java. Il vous aide à identifier la faiblesse ou les susceptibilités des réseaux sans fil. Il est disponible en trois versions, c'est-à-dire la version communautaire, la version professionnelle et la version entreprise, chacune à un prix différent en fonction de vos besoins.

La version communautaire est disponible gratuitement, tandis que la version professionnelle coûte 399 $ par utilisateur et par an et la version Entreprise coûte 3999 $ par an. La version gratuite a en elle-même une fonctionnalité limitée mais est assez bonne pour être utilisée. La version communautaire est un ensemble d'outils tout-en-un avec des outils manuels essentiels. Néanmoins, pour améliorer la fonctionnalité, vous pouvez installer des modules complémentaires appelés BApps, en passant à des versions supérieures avec des fonctionnalités améliorées à des coûts plus élevés, comme indiqué pour chaque version ci-dessus.

Parmi les différentes fonctionnalités disponibles dans l'outil de piratage WiFi Burp Suite, il peut rechercher 100 types de faiblesses ou de susceptibilités généralisées. Vous pouvez même planifier et répéter l'analyse. C'était le premier outil à fournir des tests de sécurité des applications hors bande (OAST).

L'outil vérifie chaque faiblesse et fournit des conseils détaillés pour la faiblesse spécifiquement signalée de l'outil. Il prend également en charge les tests de CI ou d'intégration continue. Dans l'ensemble, c'est un bon outil de test de sécurité Web.

Télécharger maintenant

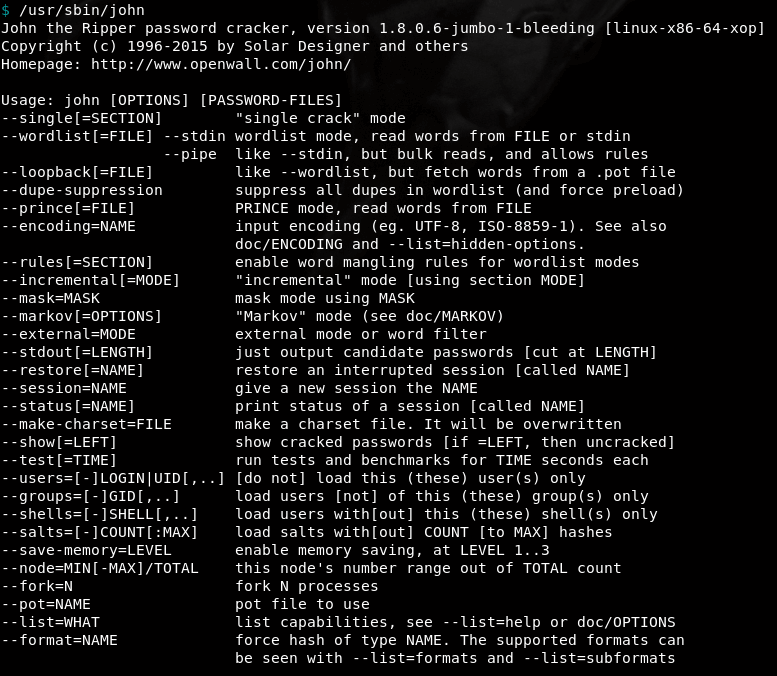

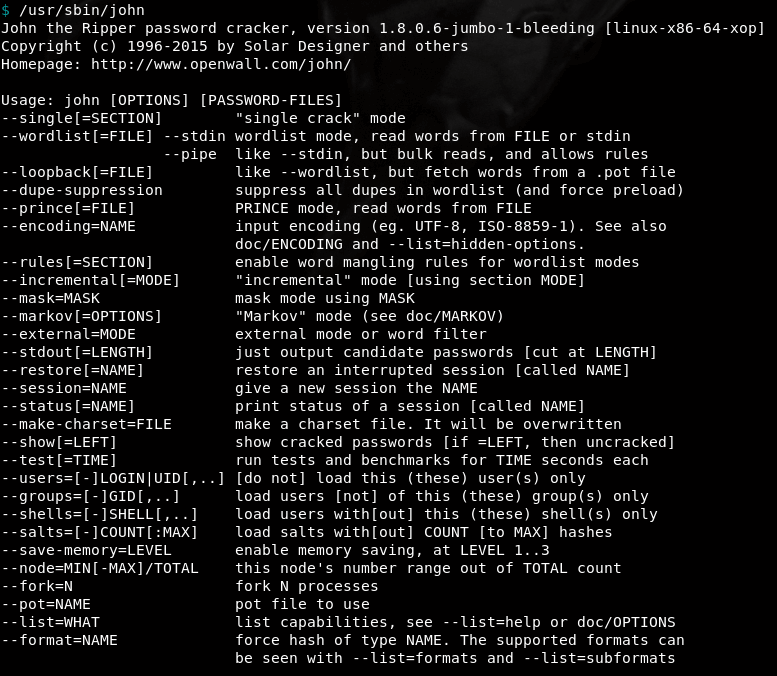

14. Jean l'Eventreur

John the Ripper est un outil de piratage WiFi open source et gratuit pour le craquage de mots de passe. Cet outil a la capacité de réunir plusieurs pirates de mots de passe en un seul package, ce qui en fait l'un des outils de craquage les plus populaires pour les pirates.

Il effectue des attaques par dictionnaire et peut également y apporter les modifications nécessaires pour permettre le craquage de mot de passe. Ces modifications peuvent être en mode d'attaque unique en modifiant un texte en clair associé (comme un nom d'utilisateur avec un mot de passe crypté) ou en vérifiant les variations par rapport aux hachages.

Il utilise également le mode Brute force pour déchiffrer les mots de passe. Il s'adresse à cette méthode pour les mots de passe qui n'apparaissent pas dans les listes de mots du dictionnaire, mais il faut plus de temps pour les déchiffrer.

Il a été conçu à l'origine pour que le système d'exploitation UNIX détecte les mots de passe UNIX faibles. Cet outil prend en charge quinze systèmes d'exploitation différents, dont onze versions différentes d'UNIX et d'autres systèmes d'exploitation tels que Windows, DOS, BeOS et Open VMS.

Cet outil détecte automatiquement les types de hachage de mot de passe et fonctionne comme un cracker de mot de passe personnalisable. Nous observons que cet outil de piratage WiFi peut déchiffrer divers types de formats de mots de passe cryptés, y compris les mots de passe cryptés de type hachage souvent trouvés sur plusieurs versions UNIX.

Cet outil est connu pour sa vitesse et est, en fait, un outil de craquage de mot de passe rapide. Comme son nom l'indique, il déchire le mot de passe et l'ouvre en un rien de temps. Il peut être téléchargé sur le site Web de _John the Ripper.

Télécharger maintenant

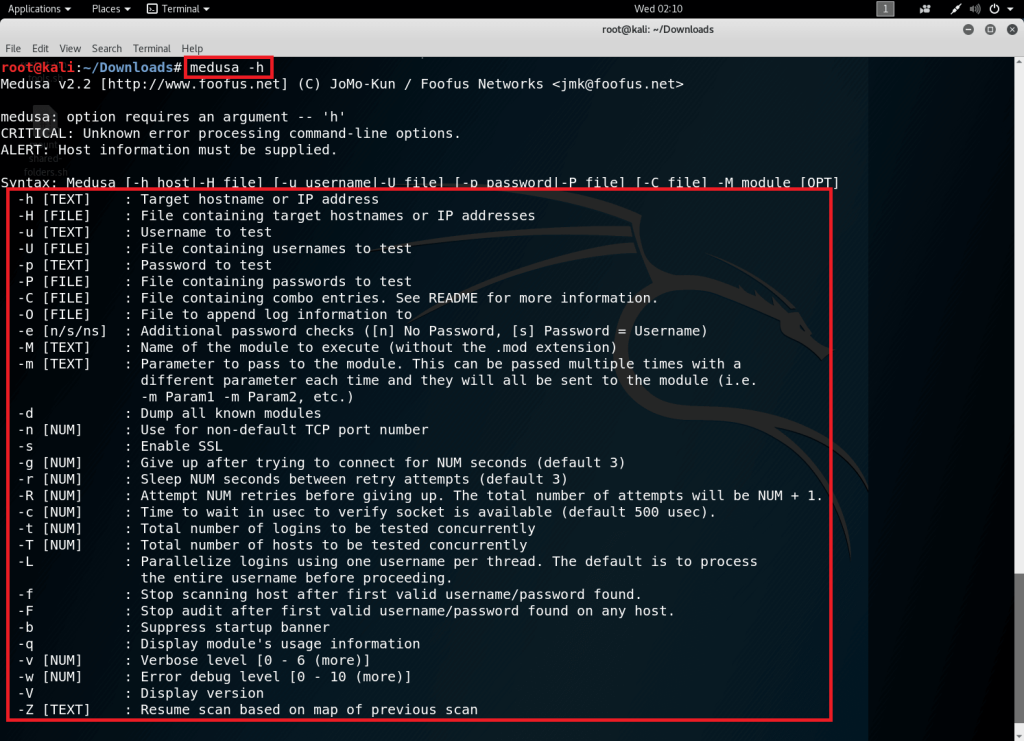

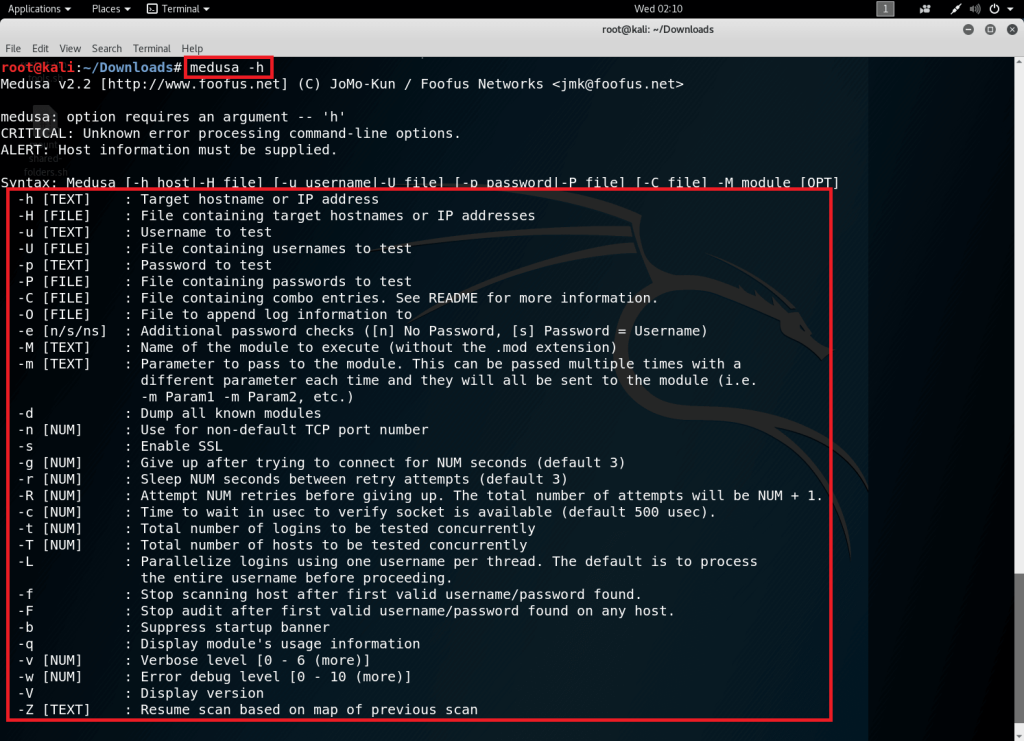

15. Méduse

Le nom Méduse, dans la mythologie grecque, était la fille de la divinité grecque Phorcys représentée comme une femme ailée avec des serpents à la place des cheveux et était maudite pour transformer en pierre quiconque la regardait dans les yeux.

Dans le contexte ci-dessus, le nom de l'un des meilleurs outils de piratage WiFi en ligne semble tout à fait inapproprié. L'outil conçu par les membres du site foofus.net est un outil de piratage par force brute, disponible en téléchargement sur Internet. Un certain nombre de services prenant en charge l'authentification à distance sont pris en charge par l'outil de piratage Medusa.

L'outil a été conçu pour permettre des tests parallèles basés sur des threads, qui est un processus de test logiciel automatique qui peut lancer plusieurs tests sur plusieurs hôtes, utilisateurs ou mots de passe en même temps pour vérifier les capacités fonctionnelles clés d'une tâche spécifique. Le but de ce test est de gagner du temps.

Une autre caractéristique clé de cet outil est son entrée utilisateur flexible, dans laquelle l'entrée cible peut être spécifiée de différentes manières. Chaque entrée peut être une seule entrée ou plusieurs entrées dans un seul fichier, donnant à l'utilisateur la possibilité de créer des personnalisations et des raccourcis pour accélérer ses performances.

En utilisant cet outil de piratage rudimentaire, ses applications de base n'ont pas besoin d'être modifiées pour aggraver la liste des services pour les attaques par force brute. Dans l'appareil, tous les modules de service existent sous forme de fichier .mod indépendant, ce qui en fait une application de conception modulaire.

Télécharger maintenant

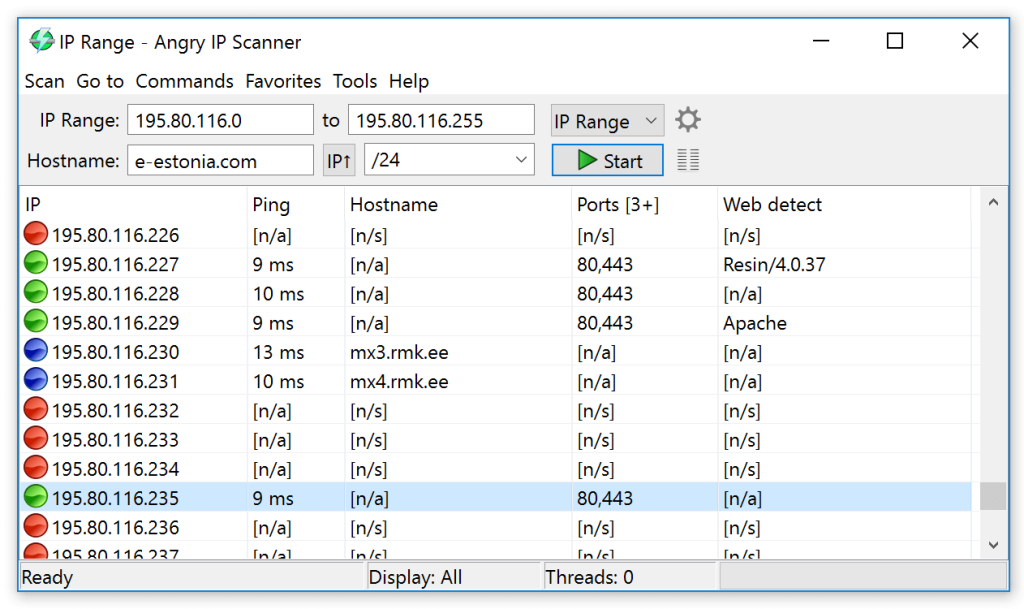

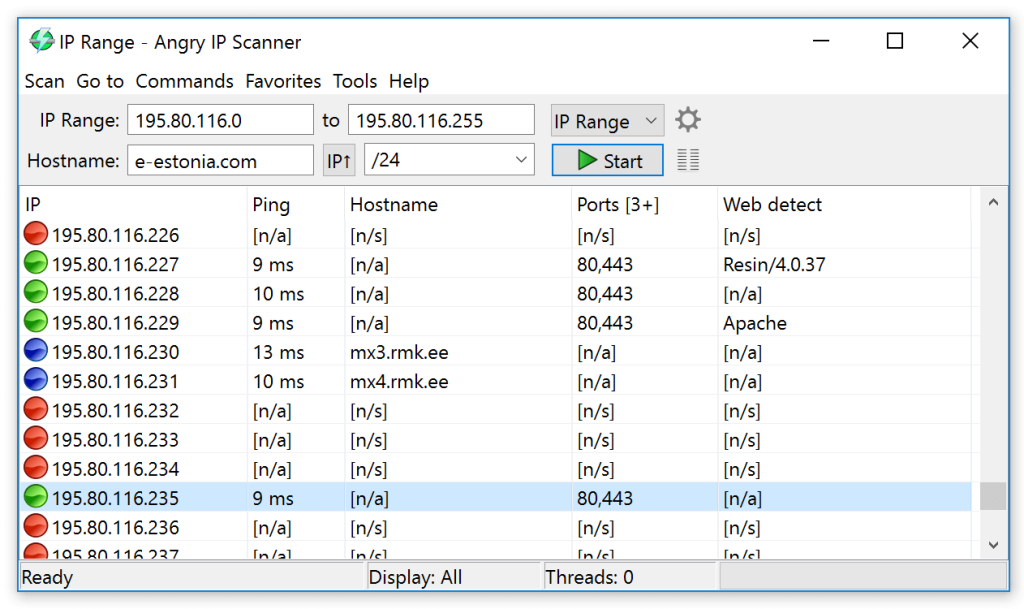

16. Scanner IP en colère

C'est l'un des meilleurs outils de piratage Wifi pour PC pour analyser les adresses IP et les ports. Il peut analyser à la fois les réseaux locaux et Internet. L'utilisation de l'outil de piratage WiFi est gratuite, qui ne nécessite aucune installation grâce à laquelle il peut être copié et utilisé n'importe où sans effort.

Ce logiciel multiplateforme peut prendre en charge plusieurs plates-formes logicielles, qui peuvent être des systèmes d'exploitation comme Blackberry, Android et iOS pour smartphones et tablettes ou des programmes multiplateformes comme Microsoft Windows, Java, Linux, macOS, Solaris, etc.

L'application Angry IP Scanner active une interface de ligne de commande (CLI), une interface utilisateur textuelle utilisée pour afficher et gérer les fichiers informatiques. Cette application légère est écrite et maintenue par Anton Keks, un expert en logiciels, copropriétaire d'une organisation de développement de logiciels.

Cet outil peut enregistrer et exporter les résultats dans plusieurs formats tels que CSV, TXT, XML, etc. Vous pouvez également archiver dans n'importe quel format à l'aide de cet outil ou accéder aux données de manière aléatoire, il n'y a pas de séquence d'événements et vous pouvez sauter directement d'un point A au point Z sans passer par la séquence appropriée.

L'outil d'analyse ping simplement chaque adresse IP en envoyant un signal afin de déterminer l'état de chaque adresse IP, résoudre un nom d'hôte, analyser les ports, etc. Les données ainsi collectées sur chaque hôte peuvent ensuite être développées en un ou plusieurs paragraphes pour expliquer toute complexité à l'aide de plug-ins.

Cet outil utilise un thread d'analyse distinct pour chaque adresse IP analysée à l'aide d'une approche multithread afin d'augmenter sa vitesse d'analyse. Avec de nombreux récupérateurs de données, cet outil permet l'ajout de nouvelles capacités et fonctionnalités pour améliorer ses performances. C'est dans l'ensemble un bon outil avec un certain nombre de fonctionnalités pour ses utilisateurs.

Télécharger maintenant

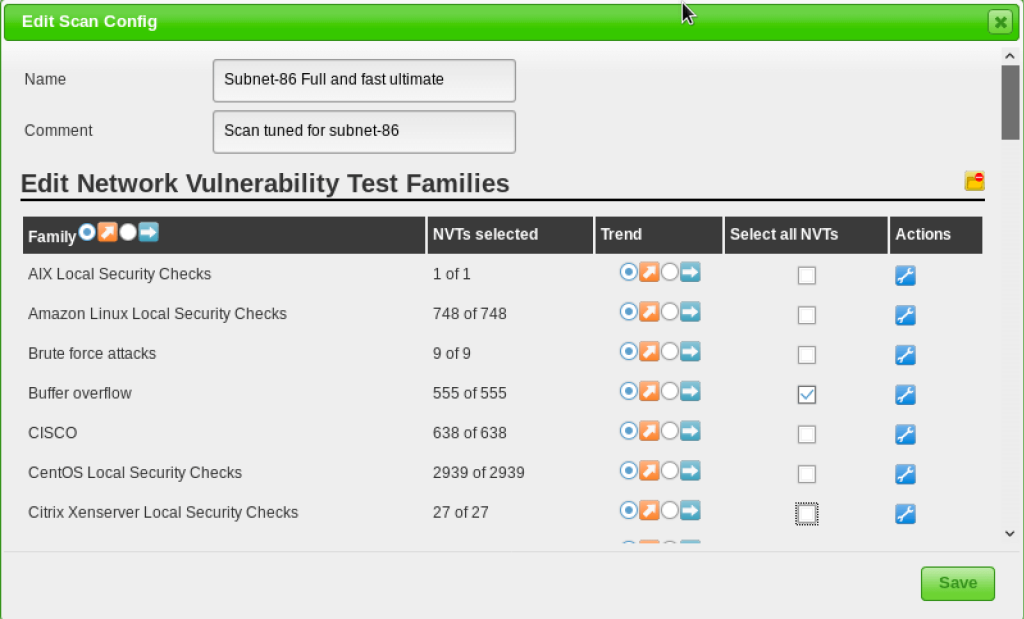

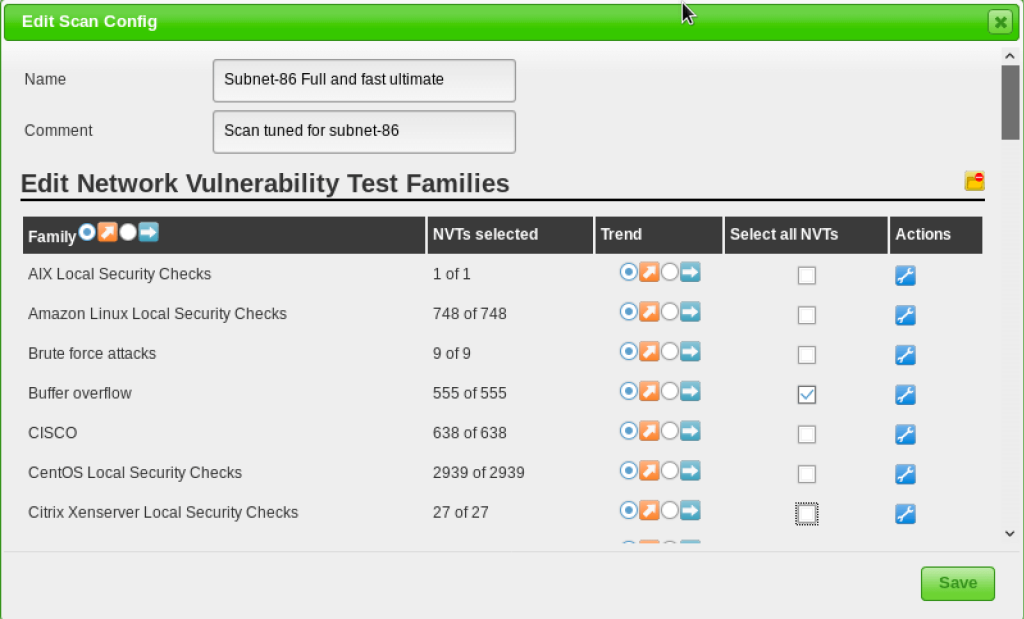

17. OpenVas

Une procédure complète d'évaluation de la vulnérabilité bien connue est également connue sous son ancien nom « Nessus ». Il s'agit d'un système open source capable de détecter les problèmes de sécurité de n'importe quel hôte, qu'il s'agisse d'un serveur ou d'un périphérique réseau tel que des PC, des ordinateurs portables, des smartphones, etc.

Comme indiqué, la fonction principale de cet outil est d'effectuer une analyse détaillée, en commençant par l'analyse du port d'une adresse IP pour détecter si quelqu'un écoute ce que vous tapez. Si elles sont détectées, ces écoutes sont testées pour les vulnérabilités et les résultats sont compilés dans un rapport pour les actions nécessaires.

OpenVAS Hacking Tool peut analyser plusieurs hôtes simultanément avec la possibilité d'arrêter, de suspendre et de reprendre les tâches d'analyse. Il peut effectuer plus de 50 000 tests de sensibilité et afficher les résultats au format texte brut, XML, HTML ou latex.

Cet outil préconise la gestion des faux positifs et la publication de tout faux positif sur sa liste de diffusion entraîne un retour immédiat. Il peut également planifier des analyses, dispose d'une interface de ligne de commande puissante et d'un logiciel de surveillance composite Nagios en plus des méthodes de génération de graphiques et de statistiques. Cet outil prend en charge les systèmes d'exploitation Linux, UNIX et Windows.

Étant une interface Web puissante, cet outil est très populaire parmi les administrateurs, les développeurs et les systèmes d'information certifiés, les professionnels de la sécurité. La fonction principale de ces experts est de détecter, de prévenir les documents et de contrer les menaces qui pèsent sur l'information numérique.

Télécharger maintenant

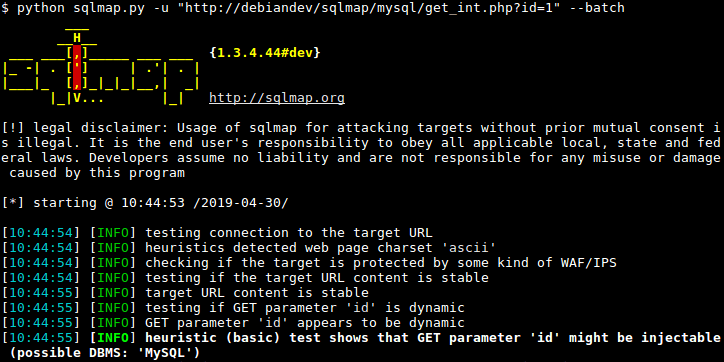

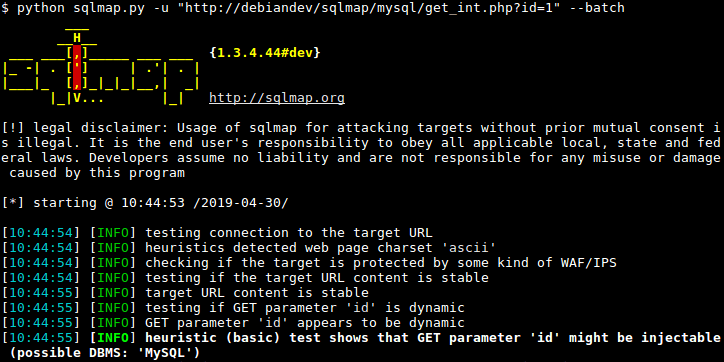

18. Carte SQL

L'outil SQL Map est un logiciel python open source qui permet automatiquement de détecter et d'exploiter les failles d'injection SQL et de prendre en charge les serveurs de bases de données. Les attaques par injection SQL sont l'un des risques applicatifs Web les plus anciens, les plus répandus et les plus dangereux.

Il existe différents types d'attaques par injection SQL, comme le SQLi intrabande, le SQLi aveugle et le SQLi hors bande. Une injection SQL se produit lorsque vous demandez et exécutez sans le savoir une entrée utilisateur comme son nom d'utilisateur ou son identifiant plutôt qu'un simple nom/identifiant sur votre base de données.

Les pirates utilisant la méthode d'injection SQL peuvent contourner toutes les mesures de sécurité sur les applications Web en utilisant une base de données SQL telle que MySQL, Oracle, SQL Server ou autres et récupérer tout le contenu comme les données personnelles, les secrets commerciaux, la propriété intellectuelle, toute autre information et même ajouter , modifier ou supprimer des enregistrements dans la base de données.

Les pirates utilisent également des techniques de craquage de mot de passe basées sur un dictionnaire et peuvent également entreprendre l'attaque d'énumération des utilisateurs en utilisant des techniques de force brute sur les faiblesses des applications Web. Cette méthode est utilisée pour récupérer le nom d'utilisateur valide à partir d'une application Web ou lorsque l'authentification de l'utilisateur est requise.

Vous pouvez également stocker vos informations dans votre base de données, stupide, connue sous le nom d'outil mysqldump. Cet outil permet de sauvegarder une base de données afin que son contenu puisse être restauré en cas de perte de données et se trouve dans le répertoire root/bin du répertoire d'installation de MySQL. Il permet la sauvegarde de vos informations via la génération d'un fichier texte contenant des instructions SQL pouvant recréer les bases de données à partir de maintenant ou de zéro.

Télécharger maintenant

19. Intrus

L'intrus est un scanner de vulnérabilité basé sur le cloud conçu par des professionnels de la sécurité expérimentés. Cet outil de piratage localise les faiblesses de la cybersécurité dans votre infrastructure numérique pour éviter des violations de données coûteuses. L'intrus fusionne également avec les principaux fournisseurs de cloud comme Slack et Jira pour le suivi de projet.

Ce système dispose de plus de 9 000 contrôles de sécurité, utilisables par tous les types et toutes les tailles d'entreprises souhaitant surmonter les faiblesses de leur cybersécurité. Dans le processus de vérification, il cherche à identifier les configurations de sécurité incorrectes et supprime les erreurs dans l'exécution de ces contrôles de sécurité.

Il surveille également les conflits d'applications Web courants, tels que l'injection SQL et les scripts intersites, afin que vous puissiez effectuer votre travail sans craindre que quiconque ne vienne s'emparer de votre travail et le couper. Il travaille de manière proactive sur votre système, vérifie les derniers risques et les élimine à l'aide de ses remèdes afin que vous puissiez continuer à travailler sereinement.

Alors, quelle est la différence entre un hacker et un intrus ? Leur but ou leur objectif est de briser les systèmes de sécurité réseau les plus faibles pour voler des informations. Le pirate informatique est un cerveau dans l'art de la programmation pour pirater des programmes qui fonctionnent et peut être qualifié de «criminel informatique», tandis que les intrus sont ceux qui, grâce à leurs programmes d'analyse continue du réseau, sont conscients des faiblesses du système et des réseaux et exploitent finalement à pénétrer dans les réseaux et les systèmes d'information.

Télécharger maintenant

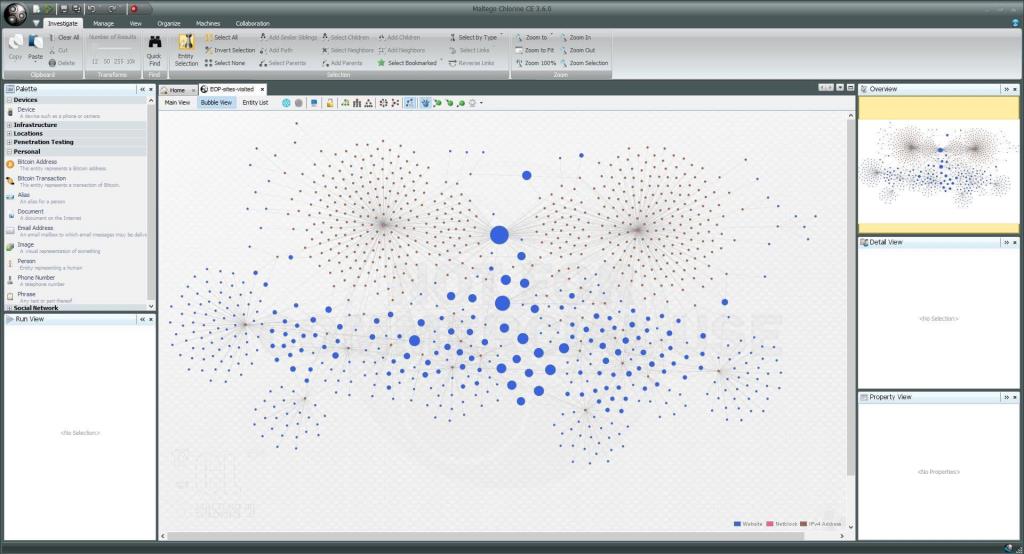

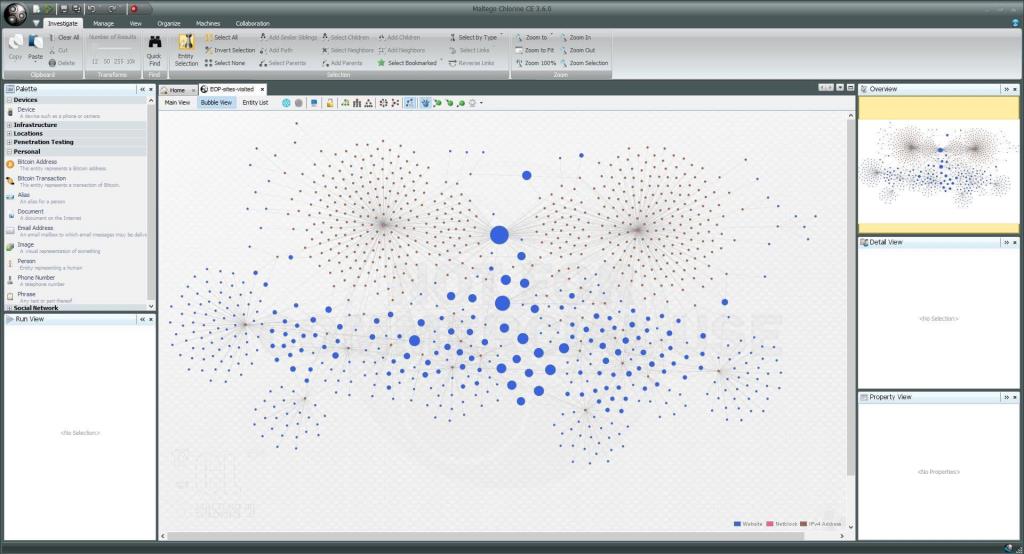

20. Maltego

Maltego est un outil d'analyse de liens et de data mining, qui permet de localiser les points faibles et les anomalies du réseau. Il fonctionne sur l'exploration de données et la collecte d'informations en temps réel. Il est disponible en trois versions.

Maltego CE, la version communautaire, est disponible gratuitement, tandis que le Maltego classic est disponible au prix de 999 $, et la troisième version, le Maltego XL, est disponible au prix de 1999 $. Les deux versions payantes sont disponibles pour l'utilisateur de bureau. Il existe un autre produit de Maltego pour le serveur Web, à savoir CTAS, ITDS et Comms, qui comprend la formation et a un prix initial de 40 000 $.

Recommandé : 15 meilleures applications de piratage Wi-Fi pour Android (2020)

Cet outil fournit des données sur des modèles graphiques basés sur des nœuds, tandis que Maltego XL peut fonctionner avec de grands graphiques, fournissant des images graphiques mettant en évidence les faiblesses et les anomalies du réseau pour permettre un piratage facile en utilisant les susceptibilités mises en évidence. Cet outil prend en charge les systèmes d'exploitation Windows, Linux et Mac.

Maltego propose également un cours de formation en ligne, et vous disposez de trois mois pour terminer le cours, au cours desquels vous avez le droit d'accéder à toutes les nouvelles vidéos et mises à jour. Après avoir terminé tous les exercices et leçons, vous recevrez un certificat de participation de Maltego.

Télécharger maintenant

Voilà, nous espérons que cette liste des 20 meilleurs outils de piratage WiFi pour PC Windows 10 vous a été utile . Vous pourrez désormais accéder au réseau sans fil sans connaître son mot de passe, essentiellement à des fins d'apprentissage. Le temps de craquage du mot de passe peut varier en fonction de la complexité et de la longueur des mots de passe. Veuillez noter que le piratage des réseaux sans fil pour obtenir un accès non autorisé est un cyber-crime, et il est conseillé de s'abstenir de le faire car cela peut entraîner des complications et des risques juridiques.