La plupart des gens conservent un trésor d'informations personnelles sur leur téléphone, des e-mails et messages sur les réseaux sociaux aux coordonnées bancaires sensibles. Par conséquent, les acteurs malveillants ciblent souvent ces appareils pour compromettre votre vie privée ou abuser de votre identité.

Vos données sensibles peuvent attirer de nombreuses personnes, de celles que vous connaissez aux cybercriminels. Pour cette raison, il peut être difficile de découvrir qui se cache derrière un piratage téléphonique. Néanmoins, vous pouvez prendre certaines mesures pour savoir qui a piraté votre téléphone.

Continuez à lire pour en savoir plus.

Comment savoir qui a piraté votre téléphone

De nos jours, la plupart des cyberattaques sont motivées par un gain monétaire. Lors de ces attaques, les pirates s'appuient généralement sur des logiciels malveillants pour exploiter les vulnérabilités de sécurité de votre système d'exploitation ou des applications que vous téléchargez. Après avoir utilisé des logiciels malveillants pour violer la sécurité, ils peuvent vendre vos informations d'identification sur le dark web, accéder à vos comptes financiers ou conserver vos données sensibles contre rançon.

Dans quelques cas extrêmes, votre téléphone peut être piraté par une personne de votre entourage qui souhaite surveiller vos mouvements et vos actions ou accéder à vos informations privées.

Pour réduire votre liste de suspects, vous devez déterminer comment votre téléphone a été compromis. Voici ce qu'il faut faire.

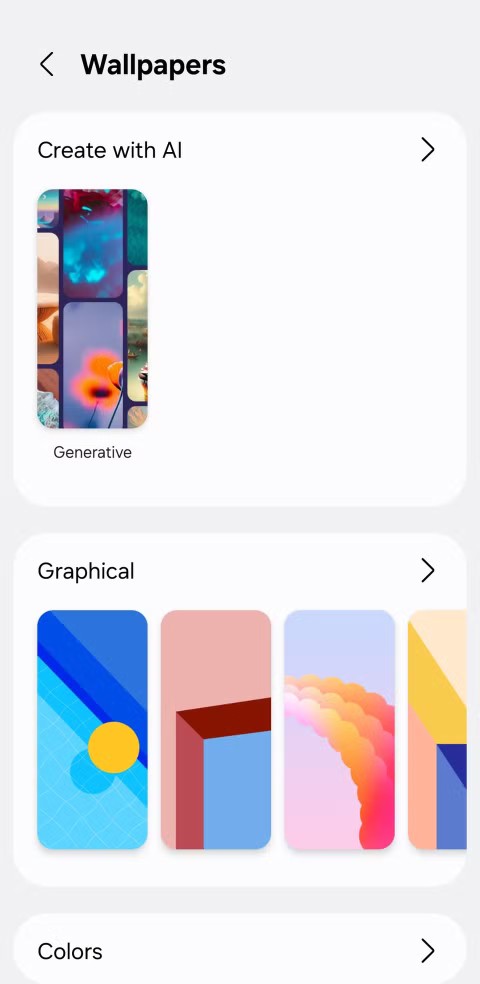

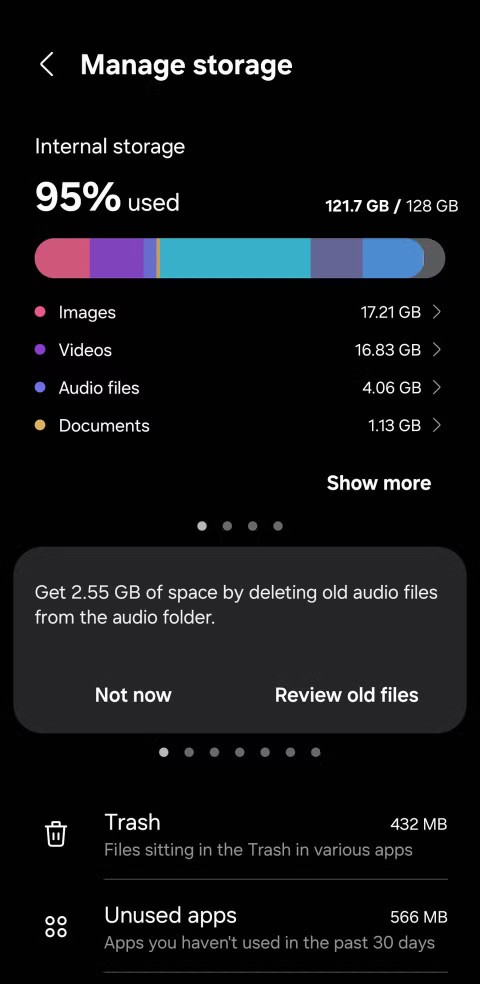

Vérifiez votre liste d'applications

Les applications sont l'un des moyens les plus courants pour les pirates de prendre le contrôle de votre téléphone. Par conséquent, vous devez immédiatement parcourir votre liste d'applications si votre appareil agit de manière étrange.

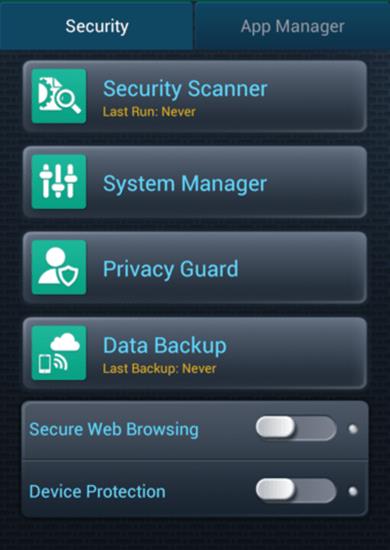

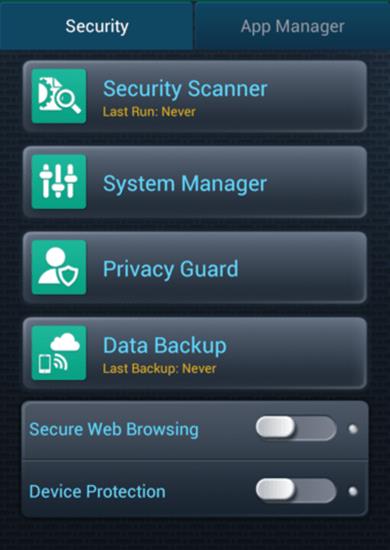

Si vous repérez des applications que vous ne vous souvenez pas d'avoir téléchargées, vous devriez les rechercher en ligne et vérifier leurs avis. Les critiques peuvent mentionner une activité suspecte, confirmant que l'application est à la base du piratage. Si vous ne remarquez aucune application inhabituelle, vous devez exécuter une analyse de sécurité. Certains logiciels malveillants sont conçus pour échapper à la détection, vous ne pourrez donc peut-être pas les trouver par vous-même.

Les pirates vous ciblent rarement personnellement lorsqu'ils infectent votre téléphone avec des logiciels malveillants. Au lieu de cela, ils distribuent des logiciels malveillants au hasard, dans le but de récupérer autant de données que possible auprès du plus grand nombre de personnes possible. Par conséquent, vous n'aurez aucune chance de savoir qui a spécifiquement piraté votre téléphone.

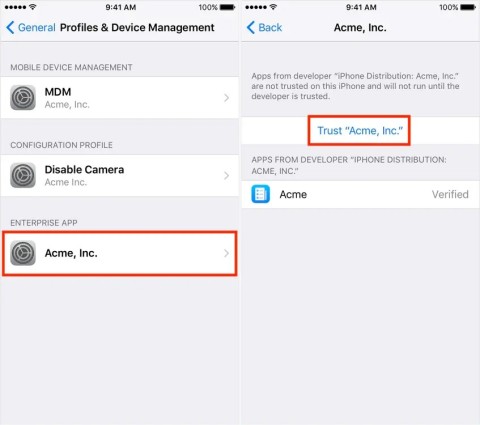

Cependant, si l'application suspecte est un logiciel espion commercial, il y a de fortes chances que vous puissiez déterminer qui se cache derrière le piratage. Malheureusement, l'application elle-même ne sera pas d'une grande aide. Ces applications protègent généralement l'identité du pirate en ne lui envoyant pas directement les informations capturées. Par conséquent, les détails de la personne qui a installé le logiciel espion ne sont stockés nulle part sur l'appareil infecté.

Mais, dans le cas d'un logiciel espion installé directement sur votre smartphone, le pirate doit avoir un accès physique à votre appareil. Ces informations peuvent vous aider à créer une liste de suspects et à déterminer qui bénéficierait de l'installation de logiciels espions sur votre smartphone. N'oubliez pas que ces applications prennent peu de temps à installer, pensez donc aux personnes qui auraient pu accéder à votre téléphone pendant une courte période.

Vérifiez votre facture de téléphone

Si votre facture de téléphone indique des frais pour des SMS que vous n'avez jamais envoyés, votre téléphone a probablement été infecté par un logiciel malveillant. Ce type de logiciel malveillant est conçu pour générer des revenus pour les cybercriminels en forçant votre téléphone à envoyer et à recevoir des SMS surtaxés.

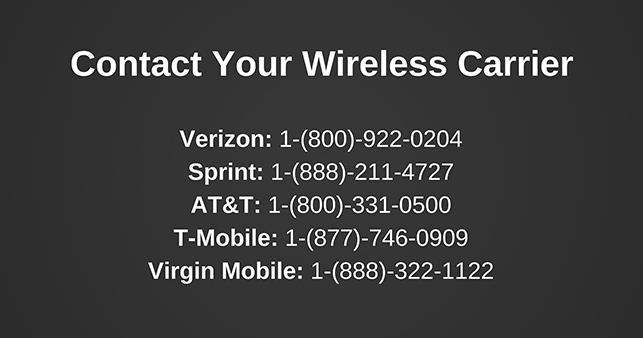

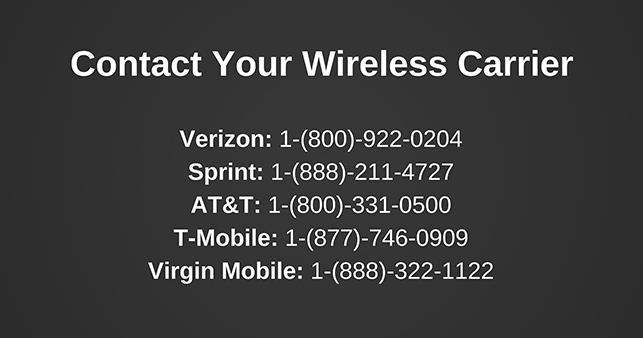

Malheureusement, vous ne pourrez probablement pas déterminer précisément qui a piraté votre téléphone, car ces attaques sont rarement ciblées. Cependant, vous pouvez arrêter ces frais de l'une des manières suivantes :

- Envoyez « STOP » au numéro inconnu.

- Contactez votre opérateur de téléphonie mobile pour bloquer le numéro.

- Exécutez une application de sécurité pour rechercher et supprimer les logiciels malveillants.

Vérifiez votre liste d'appels

Si votre facture de téléphone et votre liste d'applications ne révèlent rien d'inhabituel, dirigez votre enquête vers votre liste d'appels. Assurez-vous de ne pas avoir répondu à des appels aléatoires ces derniers temps, car ceux-ci peuvent être utilisés pour pirater vos informations ou enregistrer votre voix.

Encore une fois, ces attaques sont principalement menées de manière aléatoire, vous ne pourrez donc probablement pas identifier le pirate informatique exact.

Retracez votre activité en ligne

Les escroqueries par hameçonnage sont un autre moyen courant pour les pirates d'accéder à vos informations privées. Bien qu'il soit pratiquement impossible de deviner qui se cache derrière ces escroqueries, vous pouvez les signaler à votre opérateur de téléphonie mobile et les bloquer.

Bien que vous ne puissiez pas identifier le responsable de l'attaque, vous pouvez généralement déterminer si vous avez été victime d'hameçonnage. Retracez simplement votre activité en ligne et vérifiez si vous avez cliqué sur des liens suspects dans des messages texte, des e-mails ou des fenêtres contextuelles inattendues.

Ces escroqueries utilisent généralement une formulation émotionnelle, vous obligeant à cliquer sur un lien pour obtenir plus d'informations sans penser aux conséquences potentielles. Alors, recherchez les messages contenant un libellé provoquant la panique suivi d'un lien.

Considérez la dernière fois que vous avez utilisé le Wi-Fi public

Les points d'accès publics et protégés par mot de passe offrent diverses possibilités aux personnes malveillantes de mener des attaques de piratage de masse. Supposons que votre téléphone présente des problèmes après que vous vous êtes connecté à un point d'accès Wi-Fi public non sécurisé. Dans ce cas, quelqu'un pourrait avoir récupéré vos informations sensibles.

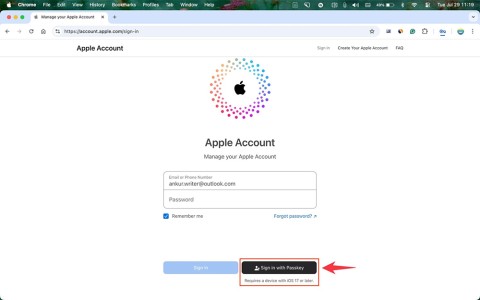

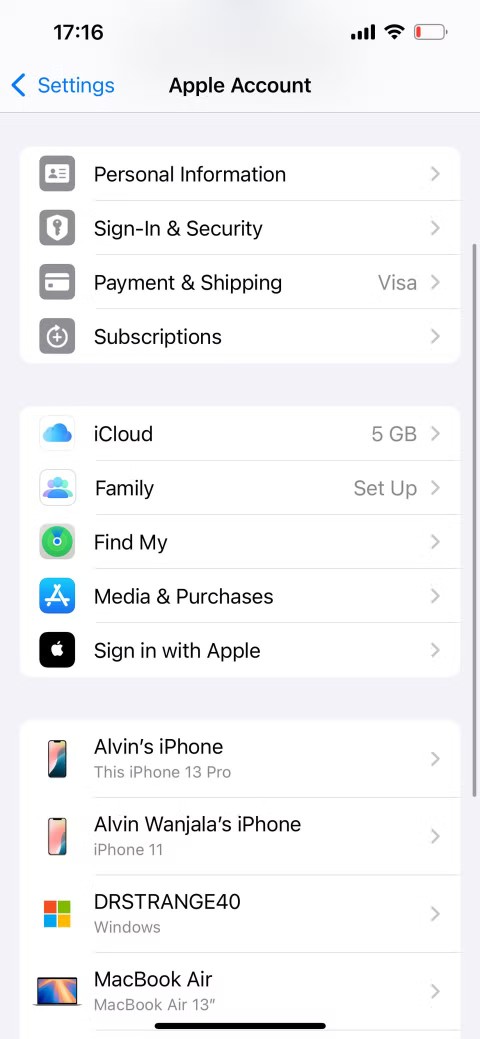

Vérifiez la sécurité de votre compte iCloud

Si vous êtes un utilisateur d'iPhone, vous devez vous méfier de votre sécurité iCloud. Après tout, une connexion iCloud fissurée peut permettre à n'importe qui d'accéder à vos photos et d'installer des logiciels espions pour surveiller les appels, les messages et l'emplacement de votre appareil.

Les comptes iCloud avec des mots de passe faibles et sans authentification à deux facteurs peuvent être facilement piratés par un logiciel de piratage de mots de passe. Ces programmes sont utilisés pour deviner des centaines de mots de passe communs aux comptes de violation massive. En d'autres termes, ils ne vous ciblent pas personnellement.

Cependant, une sécurité iCloud faible peut également permettre à quiconque vous connaît de deviner votre adresse e-mail et votre mot de passe, surtout si vous utilisez le même combo sur plusieurs sites Web.

Pour déterminer le coupable, vous devez contacter Apple et lui demander de fournir les détails de l'accès à votre compte. Ces détails contiennent généralement des adresses IP que vous pouvez utiliser pour identifier le pirate.

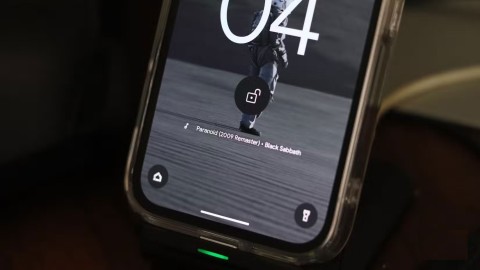

Tendre un piège au pirate

Si vous soupçonnez que quelqu'un essaie de pirater votre téléphone, vous pouvez le piéger et le prendre en flagrant délit. Alternativement, ce piège aura un effet dissuasif et empêchera quelqu'un de tenter d'infiltrer votre smartphone.

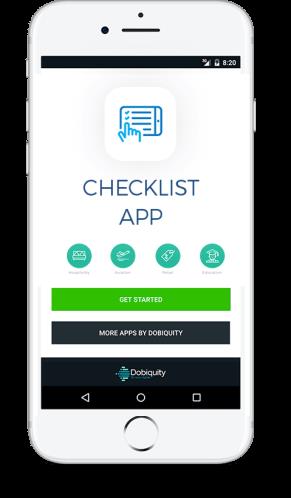

Des applications telles que Certo Mobile Security permettent aux utilisateurs iOS et Android de prendre une photo silencieuse de la personne essayant de pirater son téléphone. Cette fonctionnalité sera déclenchée chaque fois que quelqu'un entrera plusieurs fois un mot de passe incorrect ou tentera de déplacer le téléphone.

Comment éviter de se faire pirater à nouveau

Après avoir déterminé qui est responsable du piratage de votre téléphone, vous devez vous assurer de ne plus jamais avoir à passer par ce processus stressant. Être conscient de vos actions numériques est le moyen de protéger votre téléphone et, par conséquent, vos informations personnelles.

Voici quelques pratiques de sécurité qui peuvent vous aider à réduire considérablement les risques de piratage.

Évitez de télécharger des applications sommaires

Avant de télécharger une application, assurez-vous de parcourir les avis et de déterminer si l'application est fiable. Si vous doutez le moins du monde de la sécurité de l'application, il est préférable de ne pas l'installer.

Évitez de jailbreaker votre téléphone

Le jailbreak vous permet de télécharger des applications à partir de magasins d'applications non officiels. Cependant, cela vous rend également vulnérable au piratage de deux manières.

Premièrement, les applications non officielles peuvent être infectées par des logiciels malveillants ou des logiciels espions, permettant aux pirates d'accéder à vos données personnelles. Deuxièmement, le jailbreak vous empêchera de recevoir des correctifs de sécurité dans les dernières mises à jour du système d'exploitation, ce qui affaiblit en outre la sécurité de votre téléphone.

Gardez un œil sur votre téléphone à tout moment

L'accès physique est le moyen le plus rapide pour un pirate de compromettre votre téléphone. Pour cette raison, garder votre téléphone sur vous en tout temps le gardera en sécurité.

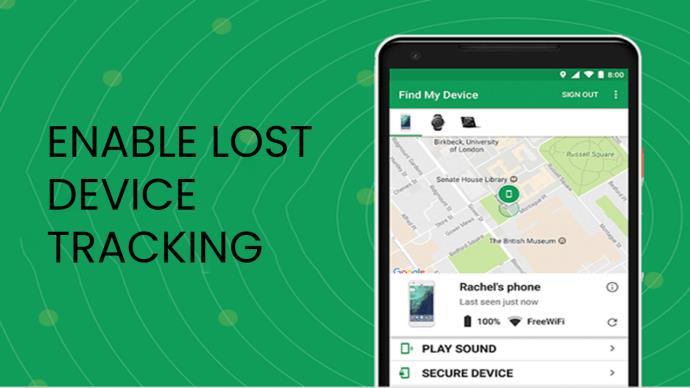

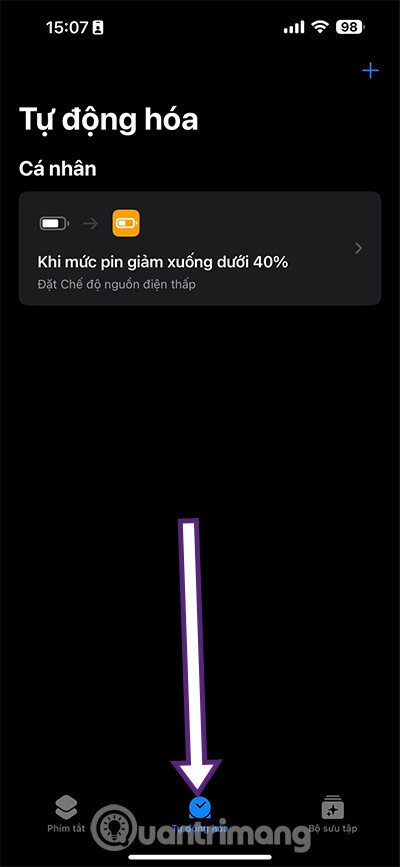

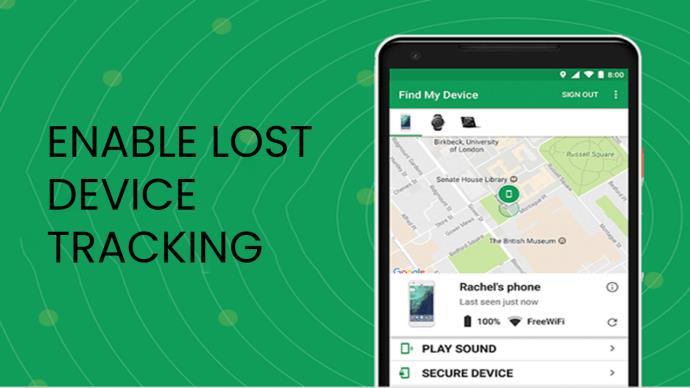

Activer le suivi des appareils perdus

Si vous perdez la trace de votre téléphone en public, le suivi de l'appareil perdu vous sauvera la vie. Il vous aidera à localiser votre téléphone avant qu'il ne soit volé ou planté de logiciels malveillants. En fonction de votre appareil, une application de suivi native peut être installée. Sinon, vous pouvez trouver de nombreuses applications tierces pour ajouter cette fonctionnalité.

Utiliser les mesures de sécurité du téléphone

Même si quelqu'un parvient à mettre la main sur votre téléphone, ne lui facilitez pas la tâche. Vous devez toujours utiliser un verrouillage par mot de passe pour votre téléphone. De plus, vous ne devez jamais utiliser un mot de passe facilement devinable. Cela implique votre anniversaire ou d'autres dates importantes et des mots de passe par défaut tels que "1234" ou "0000". Idéalement, un mot de passe doit contenir des lettres, des chiffres et des symboles.

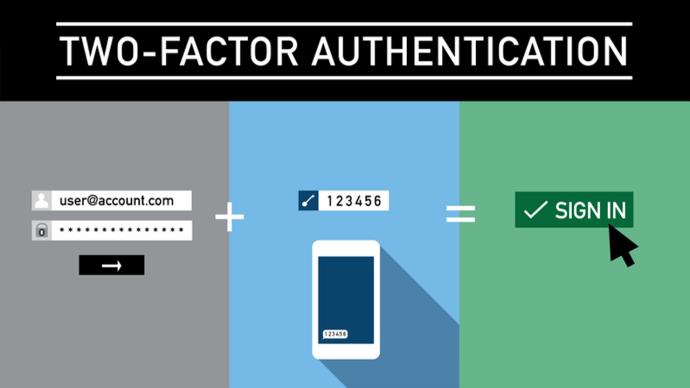

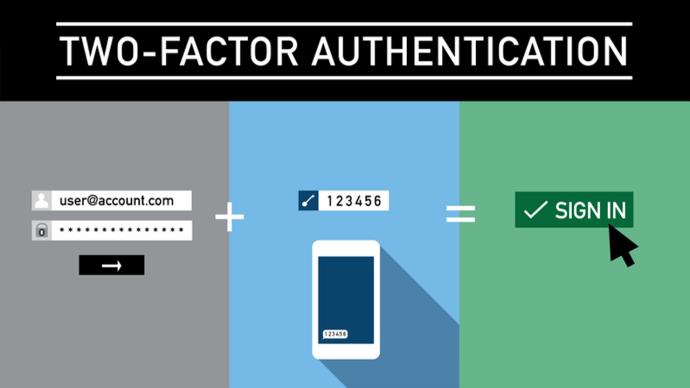

Activer l'authentification à deux facteurs

L'authentification à deux facteurs ajoute une couche de sécurité supplémentaire à votre téléphone, ce qui rend plus difficile pour les pirates d'accéder à votre appareil et à vos comptes en ligne.

En fonction de votre téléphone, vous pourrez choisir entre plusieurs options d'authentification. L'option la plus sûre consiste à utiliser quelque chose que vous avez physiquement, comme une clé USB, une empreinte digitale ou un identifiant facial. Bien que les gens utilisent fréquemment des SMS et des e-mails pour s'authentifier, ceux-ci peuvent être facilement interceptés par des hacks tels que l'échange de carte SIM.

Gardez toutes les applications à jour

Même les applications de confiance peuvent être exploitées par des pirates si elles ne sont pas mises à jour régulièrement. Après tout, les mises à jour sont généralement accompagnées de correctifs destinés à résoudre les bogues et les vulnérabilités de sécurité.

Évitez d'utiliser un réseau Wi-Fi public

Vous ne devez jamais vous connecter à un réseau Wi-Fi public, sauf si vous disposez d'une protection de réseau privé virtuel (VPN). Un VPN cryptera vos données afin qu'aucun spectateur indésirable ne puisse les voir.

Restez vigilant

Personne ne veut que des personnes non autorisées consultent leurs informations personnelles, en particulier avec les nombreuses façons dont elles peuvent abuser de ces données critiques. Il est donc crucial de prêter attention à la sécurité mobile pour protéger votre vie privée et votre identité.

Même si vous êtes victime d'un piratage, il est essentiel d'agir rapidement. Utilisez les méthodes décrites dans cet article pour déterminer qui est responsable de l'attaque. il sera plus facile de prendre les mesures nécessaires pour éliminer la menace.

Votre téléphone a-t-il déjà été piraté ? Avez-vous découvert qui était responsable ? Faites-nous savoir dans la section commentaires ci-dessous.