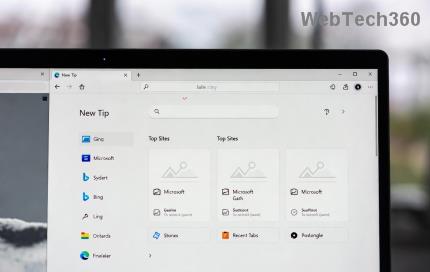

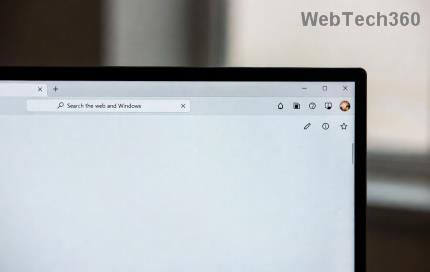

Comment changer le thème et larrière-plan du navigateur Microsoft Edge

Découvrez comment modifier facilement le thème et l'arrière-plan de votre navigateur Microsoft Edge. Personnalisez votre navigation grâce à des thèmes, des fonds d'écran et des astuces de pro pour un look renouvelé.